Сегодня мы хотим подробнее рассказать о том, как устроена сеть внутри нашей виртуальной инфраструктуры, какие возможности получают наши клиенты, и какие существуют способы подключения к облаку.

Как организована сеть в облаке «ИТ-ГРАД»

Все начинается с аренды виртуальной инфраструктуры. Каждый наш клиент на старте получает внешнюю маршрутизируемую сеть и пять белых IP-адресов. Далее идет процесс кастомизации под задачи конкретного проекта. В ключе организации сети у нас есть следующие возможности:

- предоставление внешней маршрутизируемой сети с большим количеством адресов;

- предоставление изолированной сети;

- различные комбинации двух вариантов выше.

Иными словами, наши возможности могут быть ограничены исключительно запросами и потребностями клиентов. Давайте рассмотрим около 5 базовых сценариев.

Сценарий #1

После подключения услуги по размещению ВМ в виртуальной инфраструктуре «ИТ-ГРАД» вы получаете не только ресурсы, но и сеть с пятью белыми IP. После базовой настройки по инструкции ваша машина успешно работает.

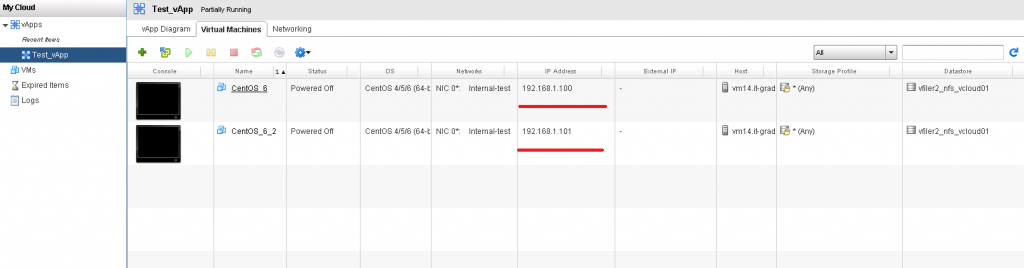

Но вдруг вам понадобилась еще одна ВМ, например, для нового веб-приложения или другого проекта. В этом случае вам совершенно не обязательно арендовать еще одну ВМ. Достаточно просто добавить еще один адрес.

Сценарий #2:

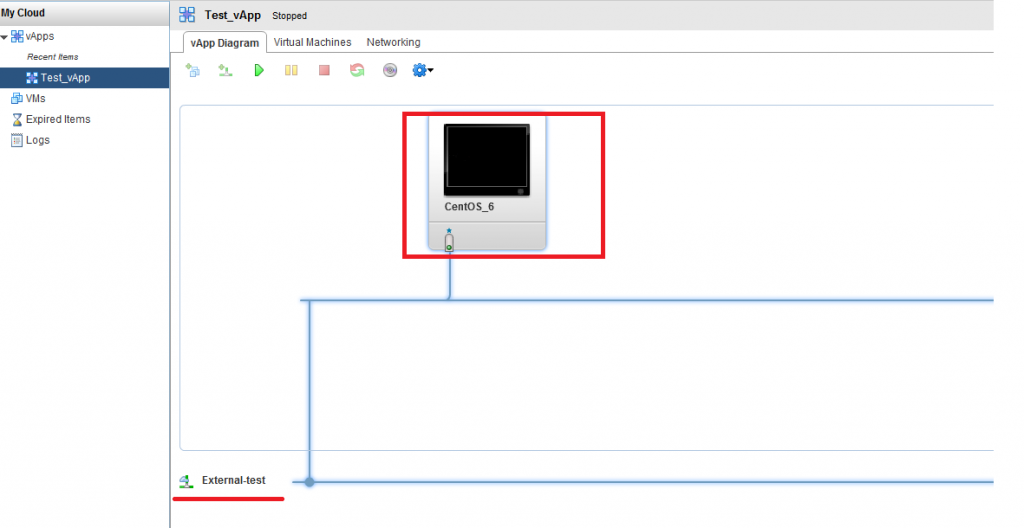

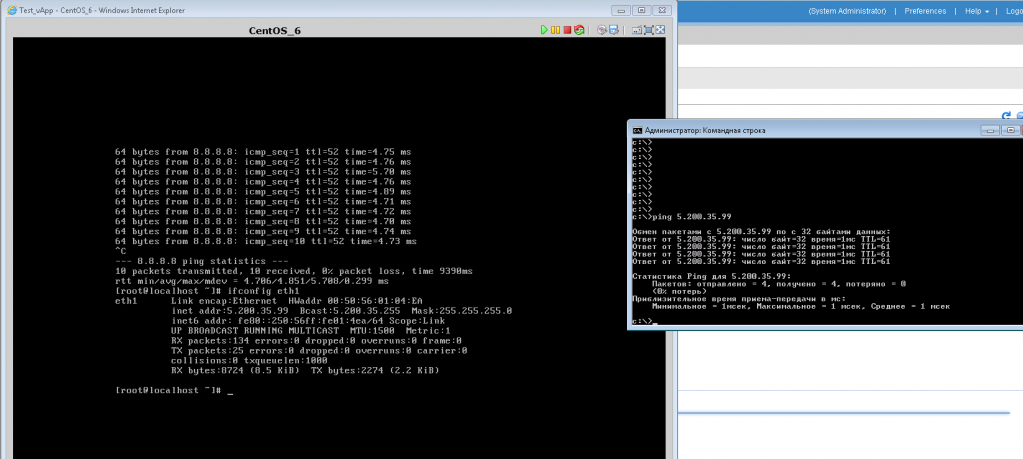

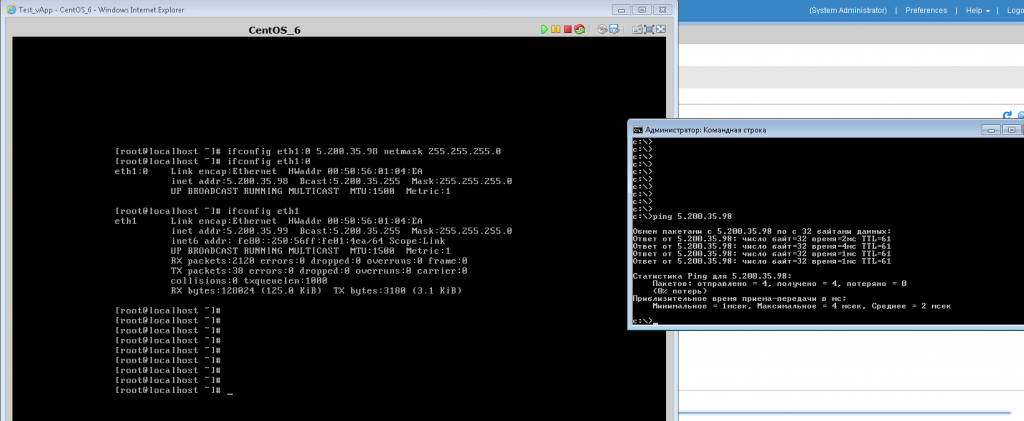

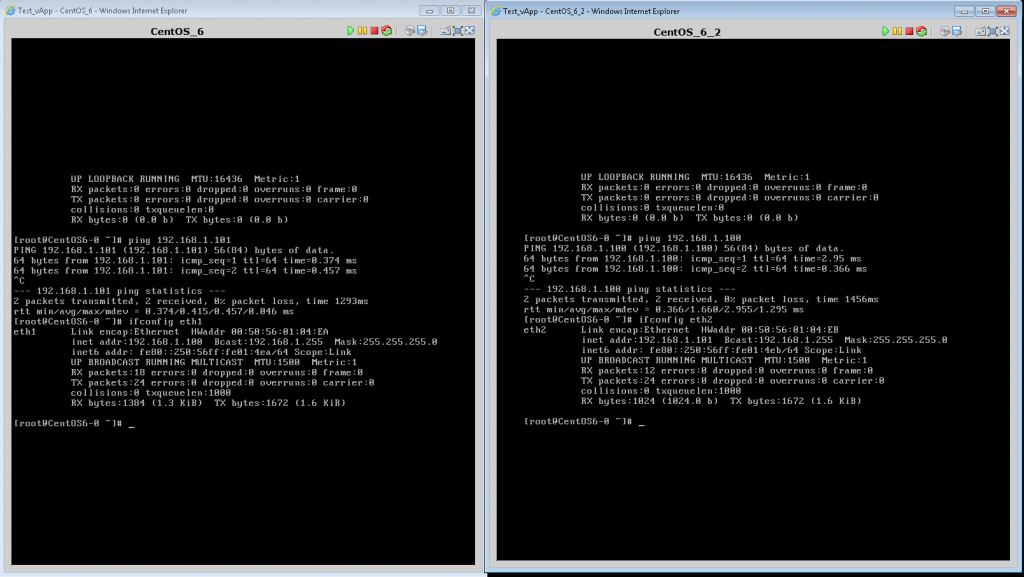

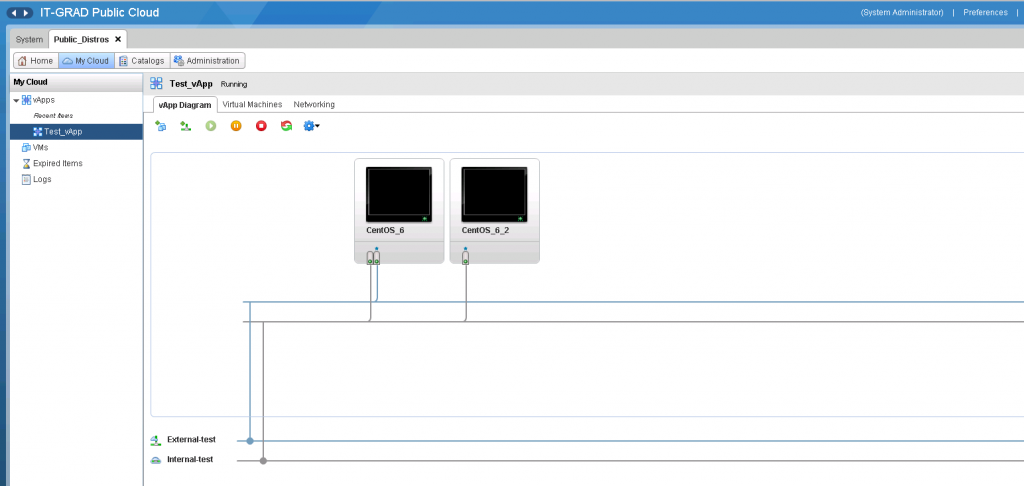

Вы занимаетесь разработкой и не стесняетесь использовать консоль VMware. Перед вами стоит задача по организации тестовой среды для разрабатываемого проекта. Для этого необходимо просто загрузить ВМ в наше облако и подключить их к внутренней сети. К тому же, во внутренней сети вы можете использовать абсолютно любую адресацию.

Сценарий #3

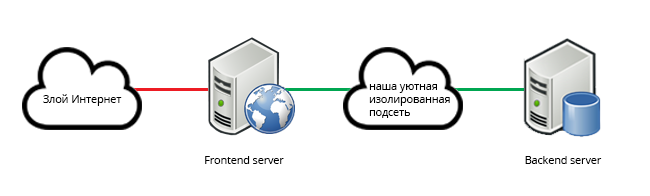

Вам необходимо разместить в виртуальной инфраструктуре веб-сервер и БД, с которой он будет взаимодействует. Из соображений безопасности, доступ к базе из интернета должен быть закрыт. Реализовать это можно, исключив возможность взаимодействия с БД из интернета, а значит, и контакт с потенциальными злоумышленниками, на уровне 2 модели OSI. Благодаря наличию 5 белых IP-адресов и безграничной внутренней сети, можно реализовать следующую топологию. Для подключения веб-сервера к двум разным сетям используем, соответственно, два разных адаптера, а сервер БД подключаем только ко внутренней сети внутри облака. Схематично результат выглядит так:

Помните: подобная топология действительно повышает уровень защищенности сервера БД, однако это лишь вершина айсберга. При разработке сайта или веб-приложения уделяйте внимание фронтенду, через который многие злоумышленники и атакуют серверы БД.

Сценарий #4

Раньше в виртуальной инфраструктуре на базе решений VMware в качестве шлюза использовалась ВМ vShield Edge. Она позволяла в соответствии с требованиями безопасности настроить большое количество сетевых функций. Например, правила NAT и Firewall, по которым ВМ будут общаться с «внешним» интернетом. Однако vCNS, в составе которого был vShield, ушел в отставку, а на смену ему пришло решение VMware NSX Edge. Там есть все те же полезные функции и еще несколько новых.

Как и ранее, в NSX Edge доступны широкие возможности настройки правил Firewall по отношению к IP-адресам, сетям, ВМ и интерфейсам шлюза. Определить, как ваши ВМ будут общаться в интернетом поможет NAT, а именно — настройка правил SNAT и DNAT. Реализовать это можно без NSX Edge, используя решение другого вендора.

Как подключиться к облаку «ИТ-ГРАД»

Вопрос подключения к облаку актуален сейчас как никогда. Сотрудники разошлись из офисов на удаленку, сервисы остались в виртуальной инфраструктуре провайдера, а значит, необходимо решить вопрос безопасного доступа к ним. Сейчас мы предлагаем три способа подключения к облаку «ИТ-ГРАД».

Защищенный VPN-канал через Интернет

Использование защищенного VPN-канала решает сразу две задачи:

- объединение локальной инфраструктуры и облака в единую виртуальную сеть;

- организация удаленного доступа к сервисам в облаке «ИТ-ГРАД»;

- организация удаленного доступа к сервисам, расположенным в другом облаке.

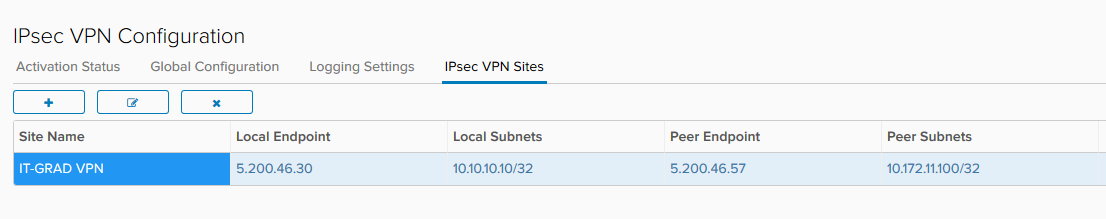

Здесь нам на помощь опять приходит NSX Edge, с помощью которого и реализовано безопасное туннелирование. Платить за него не надо — для клиентов IaaS «ИТ-ГРАД» он абсолютно бесплатен. Для организации туннеля, объединяющего виртуальную инфраструктуру и локально расположенные ресурсы, используется надежное шифрование IPsec:

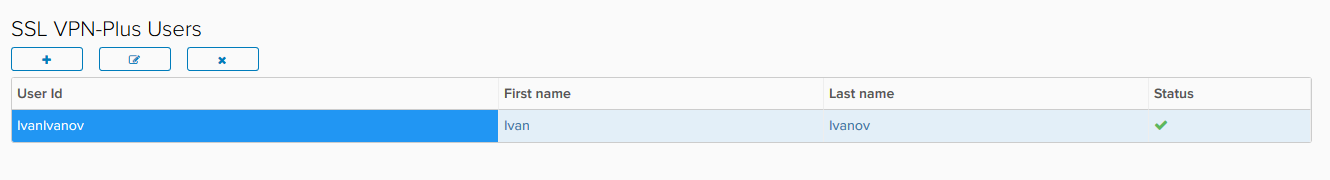

Для подключения удаленных пользователей используется SSL VPN:

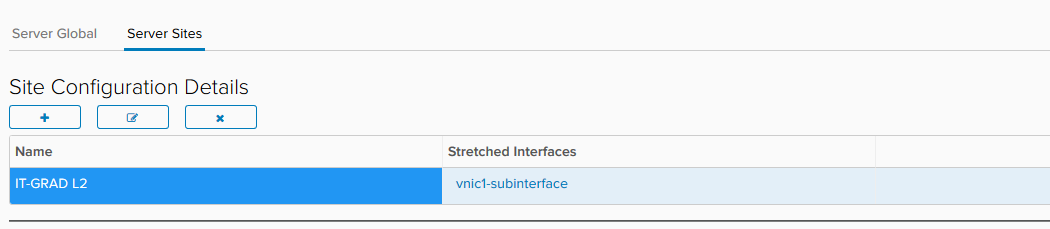

Если необходим общий широковещательный домен, настраивается туннель для создания защищенного соединения с другим облаком:

Подключение к оборудованию «ИТ-ГРАД» в точках обмена трафиком

Наши ЦОД соединены с крупнейшими точками обмена трафиком, через которые вы можете получить доступ к облаку, и подключены более чем к Х провайдерам.

Выделенный канал для связи с ЦОД

Соединить ваш офис с дата-центром можно с помощью выделенного канала от провайдера. Выбор провайдера ограничивается тем, что оператор должен присутствовать на обоих концах канала. По желанию вы можете выбрать нескольких провайдеров.