Чтобы повысить уровень защищенности инфраструктуры, компании прибегают к методу двухфакторной проверки подлинности. Работает ли такой подход в облаке провайдера? Ответ на этот и другие вопросы дадим в статье.

Что такое аутентификация

Это справедливо и для методов аутентификации, особенно когда речь касается проверки подлинности конечных пользователей. И если в компании работают механизмы идентификации сотрудников: при обращении к системе запрашивается логин, пароль – это уже хорошо. Поскольку отсутствие даже такого базового метода проверки сравни катастрофе. Несмотря на прописанные политики безопасности, отдельные организации по-прежнему относятся с халатностью к этому вопросу. Но, к счастью, случаи, когда доступ организуется без паролей, встречаются все реже и реже. Если же компания помимо логина и пароля использует дополнительные меры проверки – это вдвойне хорошо. Почему? Об этом расскажем ниже. Прежде чем давать определения, предлагаем взглянуть на человека в повседневной жизни. Как знакомые люди узнают друг друга? Согласно исследованиям ученых, головной мозг считывает картинку лица, не обращая внимания на отдельные черты объекта. Тем самым запускается процесс узнавания.

Если люди незнакомы – убедиться в том, что человек тот, за кого себя выдает, можно используя паспорт или альтернативный документ, содержащий фотографию. Опознать же пользователя, сидящего за компьютером, сложнее. Но и на этот случай существуют различные варианты проверки. Например, операционная система при обращении к ней проверяет уникальные значения, введенные пользователем. Иными словами, происходит сопоставление с объектами идентификации и принимается решение о том, можно ли пользователю войти в систему.

Если люди незнакомы – убедиться в том, что человек тот, за кого себя выдает, можно используя паспорт или альтернативный документ, содержащий фотографию. Опознать же пользователя, сидящего за компьютером, сложнее. Но и на этот случай существуют различные варианты проверки. Например, операционная система при обращении к ней проверяет уникальные значения, введенные пользователем. Иными словами, происходит сопоставление с объектами идентификации и принимается решение о том, можно ли пользователю войти в систему.

Наряду с шифрованием конфиденциальной информации и ее расшифровкой, аутентификация используется для повышения уровня защищенности предприятия. Однако проблема рассматриваемого метода заключается в том, что во время проверки подлинности используется комбинация из имени пользователя и пароля. Важно понимать, что имя пользователя – публичная информация, а пароль, хоть и секретный, может быть скомпрометирован, подобран или украден злоумышленником. Чтобы этого не произошло, рекомендуют использовать двухфакторную аутентификацию.

Особенности двухфакторной аутентификации

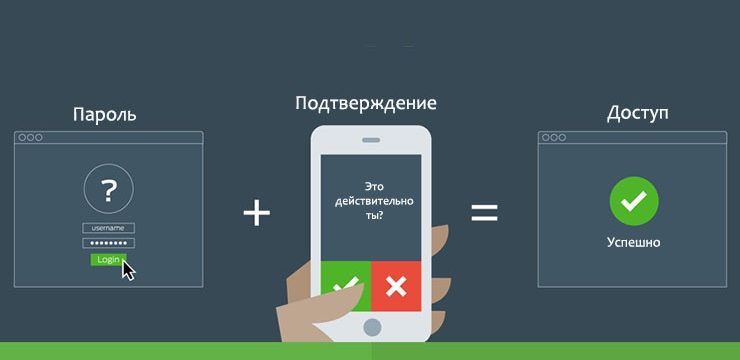

Как отмечалось ранее, помимо проверки пользователя по логину/паролю существует более надежный метод, реализуемый средствами двухфакторной аутентификации. Условно говоря, проверка осуществляется следующим образом: пользователь помимо «того, что имеется», дополнительно использует «то, что знает». Под «тем, что знает» выступает связка из логина/пароля, а «то, что имеется» зависит от стратегии безопасности. Например, используется токен в виде специализированного устройства, который генерирует дополнительную login-информацию. Эти данные, как правило, актуальны в течение заданного промежутка времени и указываются в дополнение к логину и паролю.

Как отмечалось ранее, помимо проверки пользователя по логину/паролю существует более надежный метод, реализуемый средствами двухфакторной аутентификации. Условно говоря, проверка осуществляется следующим образом: пользователь помимо «того, что имеется», дополнительно использует «то, что знает». Под «тем, что знает» выступает связка из логина/пароля, а «то, что имеется» зависит от стратегии безопасности. Например, используется токен в виде специализированного устройства, который генерирует дополнительную login-информацию. Эти данные, как правило, актуальны в течение заданного промежутка времени и указываются в дополнение к логину и паролю.

Аутентификация в облаке провайдера

Как обстоит дело с аутентификацией в облаке провайдера? Компания, перешедшая на облачную площадку, имеет право требовать от поставщика услуг возможность использования двухфакторной аутентификации. Однако не каждый вендор, в том числе оператор связи, способен сразу выполнить озвученное требование. И если функционал, необходимый компании, не предоставляется по умолчанию, может потребоваться время на его активацию. По истечении оговоренных временных интервалов запрос должен быть выполнен.

Как обстоит дело с аутентификацией в облаке провайдера? Компания, перешедшая на облачную площадку, имеет право требовать от поставщика услуг возможность использования двухфакторной аутентификации. Однако не каждый вендор, в том числе оператор связи, способен сразу выполнить озвученное требование. И если функционал, необходимый компании, не предоставляется по умолчанию, может потребоваться время на его активацию. По истечении оговоренных временных интервалов запрос должен быть выполнен.

Кроме того, следует удостовериться, что выбранные инструменты управления идентификацией поддерживают двухфакторную аутентификацию. Несмотря на то что это, казалось бы, само собой разумеющийся факт, его можно легко упустить. Рассмотрите возможность использования программных токенов, инфраструктуры публичных ключей или shared-secret-файлов. Тщательно изучите механизмы работы инструментов управления идентификацией и убедитесь, что они соответствуют требованиям организации. И самое главное – не пренебрегайте вопросами безопасности.

Заключение

Сегодня, когда облачные технологии стали практически стандартом, облачные сервисы применяются повсеместно: от личного использования до любого вида бизнеса. Однако риск компрометации данных по-прежнему велик, чтобы полагаться лишь на защиту в виде логина и пароля. Для минимизации проблем безопасности в IaaS-облаке рекомендуют использовать улучшенную проверку подлинности. К счастью, двухфакторная аутентификация для провайдеров – больше не дополнительная функция, а опция, которую можно задействовать в любой момент.