Для этого у нас есть специально подготовленный стенд, состоящий из:

- VMware NSX Manager 6.1.4, vCenter и ESXi vSphere 6.0,

- Palo Alto Networks VM-1000-HV, 7.0.1,

- Palo Alto Networks Panorama 7.0.1.

- Для этого у нас есть специально подготовленный стенд, состоящий из:

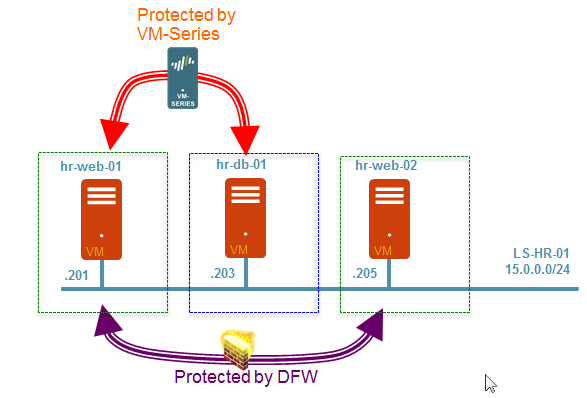

Логическая топология HR-отдела

Рисунок 1. Пример логической топологии

Прежде чем перейти к практической части вопроса, ознакомимся с логической топологией вымышленной организации. В ней развернуты три виртуальные машины HR-отдела, две из которых выступают в роли веб-сервера и одна — в качестве сервера базы данных. Каждая из виртуальных машин подключена к одному и тому же логическому свитчу (VXLAN).

Защита трафика обеспечивается следующим образом:

- Трафик от веб-сервера до сервера базы данных защищен брандмауэром Palo Alto Networks серии VM, который обеспечивает анализ трафика по App-ID, Content-ID и User-ID.

- Трафик от веб-сервера к веб-серверу защищается с помощью NSX DFW, о котором мы рассказывали в прошлой статье.

Обзор объектов кластера

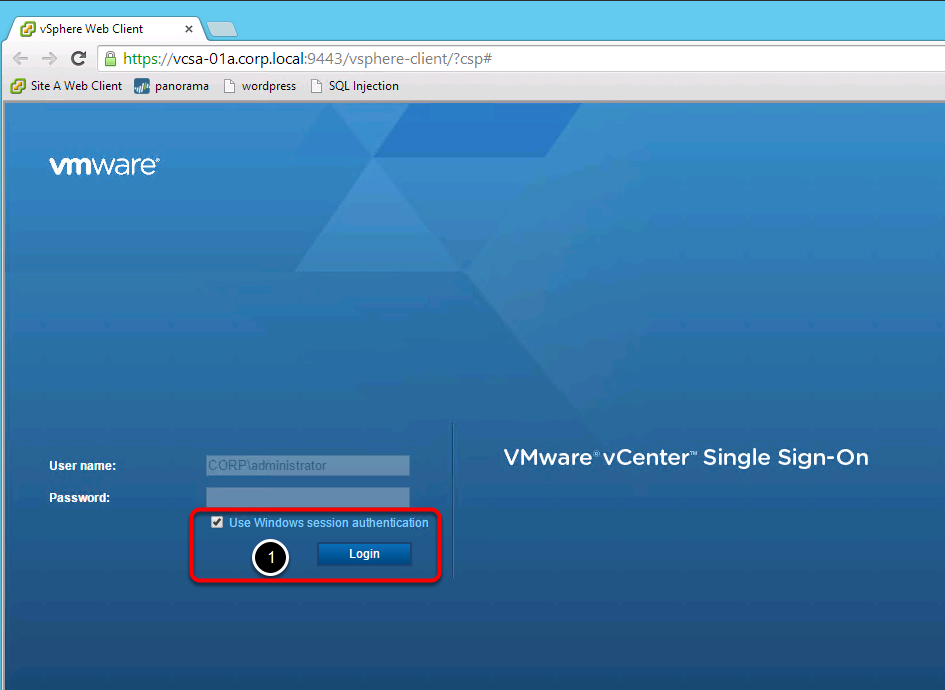

Выполним обзор объектов кластера. Для этого подключаемся к vCenter, используя vSphere Web . Открываем веб-браузер, переходим по ссылке, вводим логин, пароль.

Рисунок 2. Окно vSphere Web Client

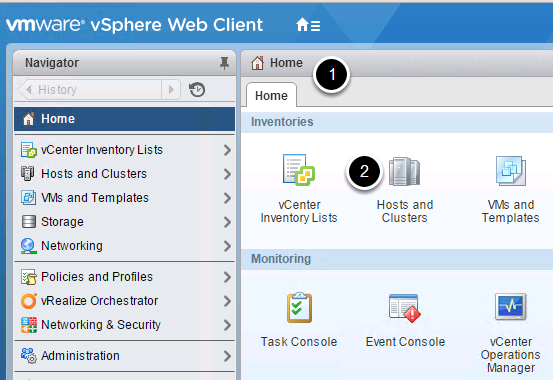

После успешного входа переходим в закладку Home -> Hosts and Clusters.

Рисунок 3. Панель навигации vSphere Web Client

Выбираем vcsa-01a.corp.local -> Datacenter Site A -> Site A. Здесь отображаются все запущенные виртуальные машины кластера. Необходимо убедиться в их работоспособности. Для этого выбираем объект, переходим в закладку Summary, обращаем внимание на статус.

Рисунок 4. Пример свойств виртуальной машины

Проверка групп безопасности NSX в NSX-менеджере

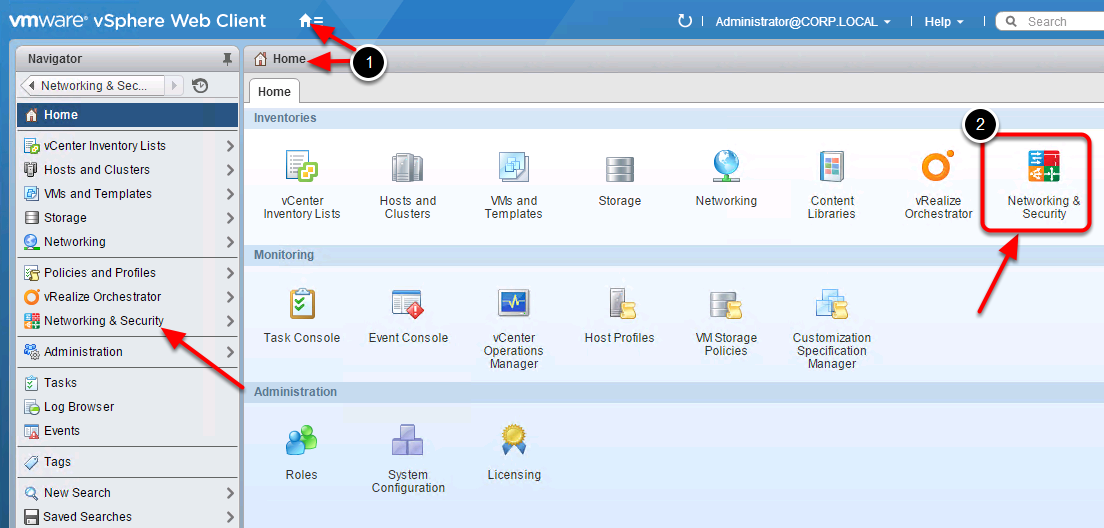

Следующий шаг: проверяем группы безопасности NSX. Для этого переходим в панель Networking and Security.

Рисунок 5. Networking and Security

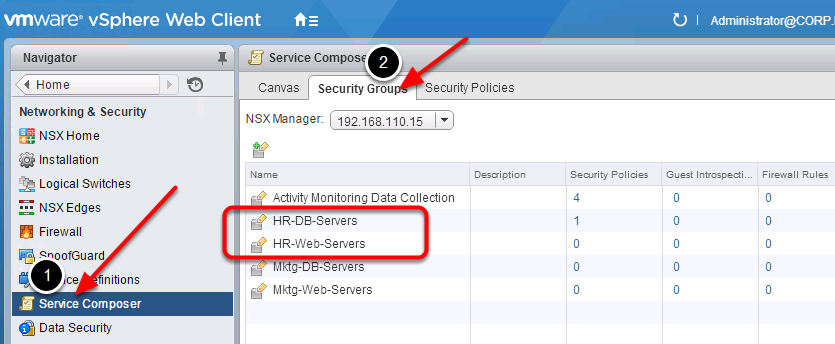

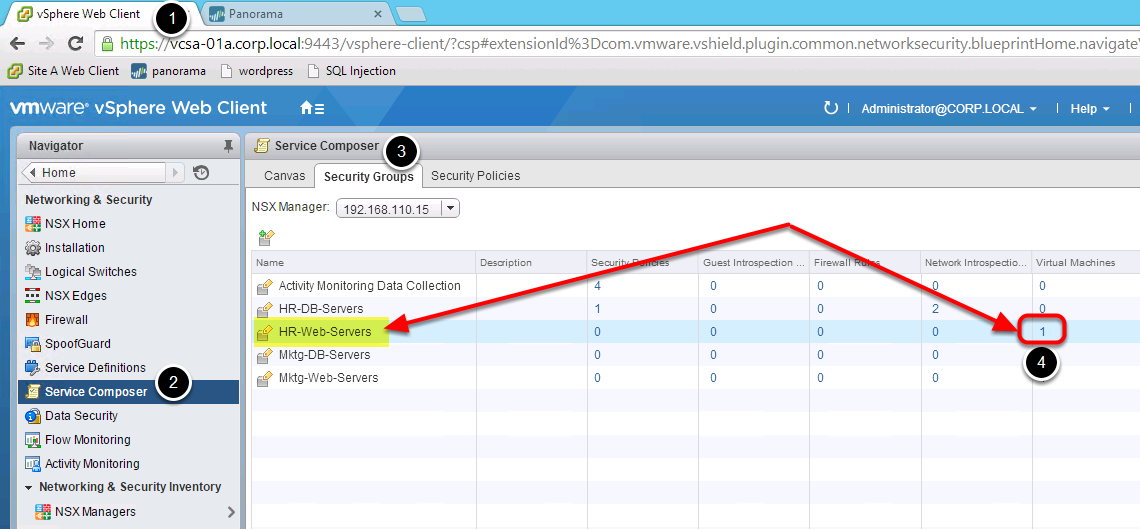

Выбираем Service Composer, переходим в закладку Security Groups (Группы безопасности), как показано на рисунке ниже.

Рисунок 6. Обзор security groups

Обратите внимание на наличие двух групп безопасности серверов HR-отдела: группы HR-DB-Servers для серверов базы данных и группы безопасности HR-Web-Servers для веб-серверов.

Проверка Address Groups

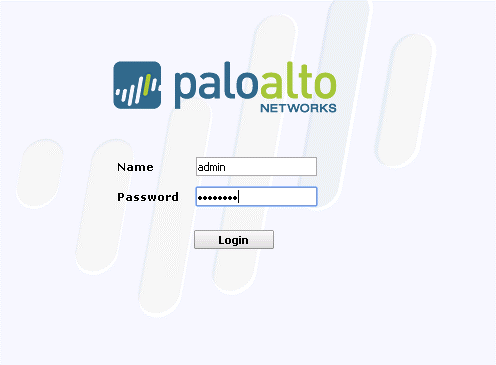

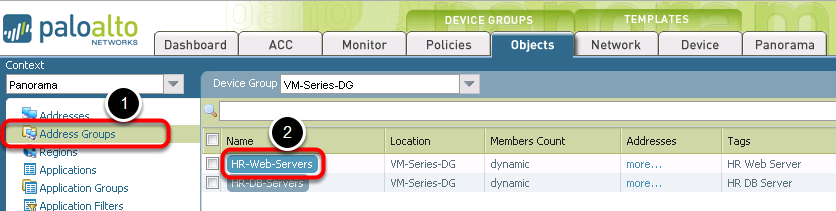

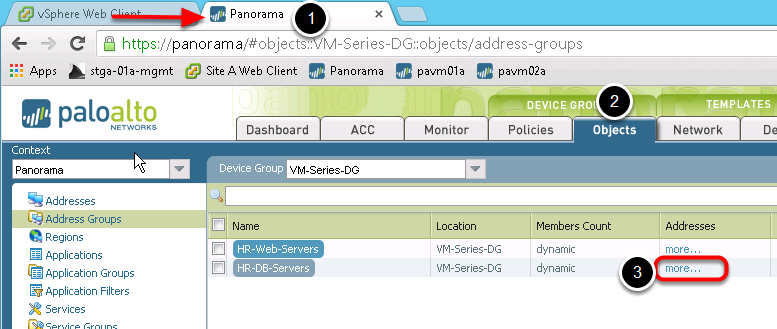

Теперь настало время поработать с Panorama. Напомним, что Panorama обеспечивает централизованное управление всеми физическими и/или виртуальными брандмауэрами Palo Alto Networks. Выполним подключение к Panorama, чтобы убедиться в наличии объектов Address Groups.

Рисунок 7. Подключение к Panorama

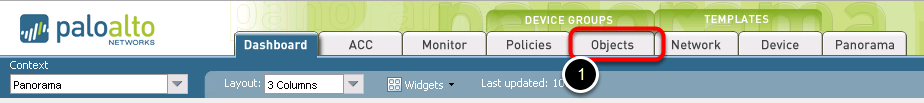

Вводим логин, пароль и нажимаем Login. После успешного входа обращаемся к закладке Objects, в которой наблюдаем присутствие групп.

Рисунок 8. Просмотр объектов в закладке Objects

В панели слева выбираем Adress Groups, кликаем по объекту HR-Web-Servers.

Рисунок 9. Просмотр объектов в Panorama

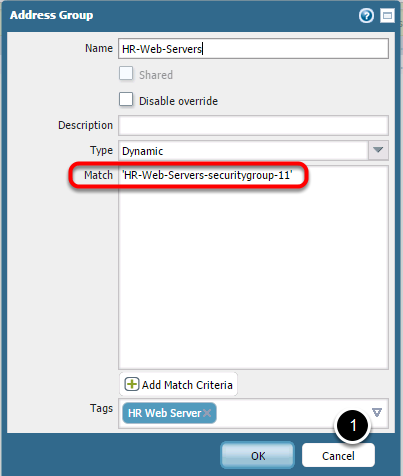

Открываем окно редактирования параметров группы.

Рисунок 10. Окно редактирования группы

Обратите внимание, что группа безопасности NSX (NSX Security Group), именуемая HR-Web-Servers-securitygroup-11, присутствует в поле Match. Panorama автоматически узнает об этой NSX Security Group через NSX Manager.

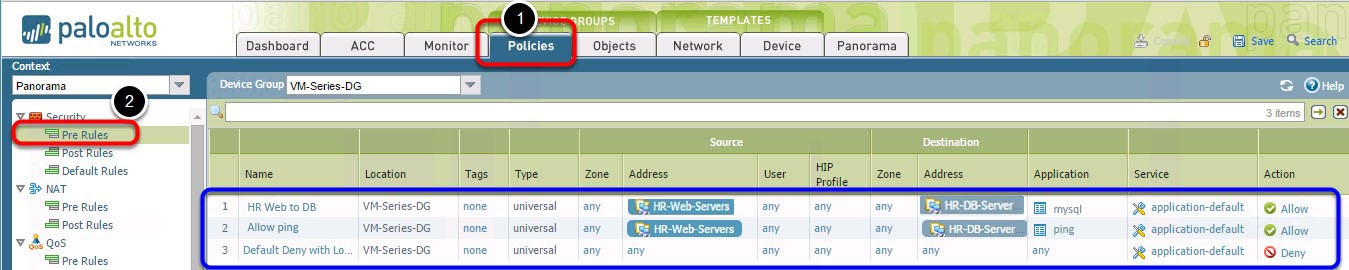

Проверка политик безопасности

Как известно, политики безопасности позволяют определять разрешающие или запрещающие правила. Для того чтобы работать с политиками, обращаемся к закладке Polices, выбираем Pre Rules. Как видно на рисунке, в списке отображается правило, разрешающее ping от HR-веб-серверов до HR-сервера базы данных.

Рисунок 11. Обзор политик безопасности

Генерируем трафик от веб-сервера к серверу базы данных

Предлагаем протестировать правило Allow Ping, для этого подключаемся к виртуальной машине HR-web-0, открываем putty.exe и запускаем команду ping –c 5 hr-db-01. То есть, подключившись к HR-веб-серверу, пингуем HR-сервер базы данных.

Рисунок 12. Запуск команды ping в putty.exe

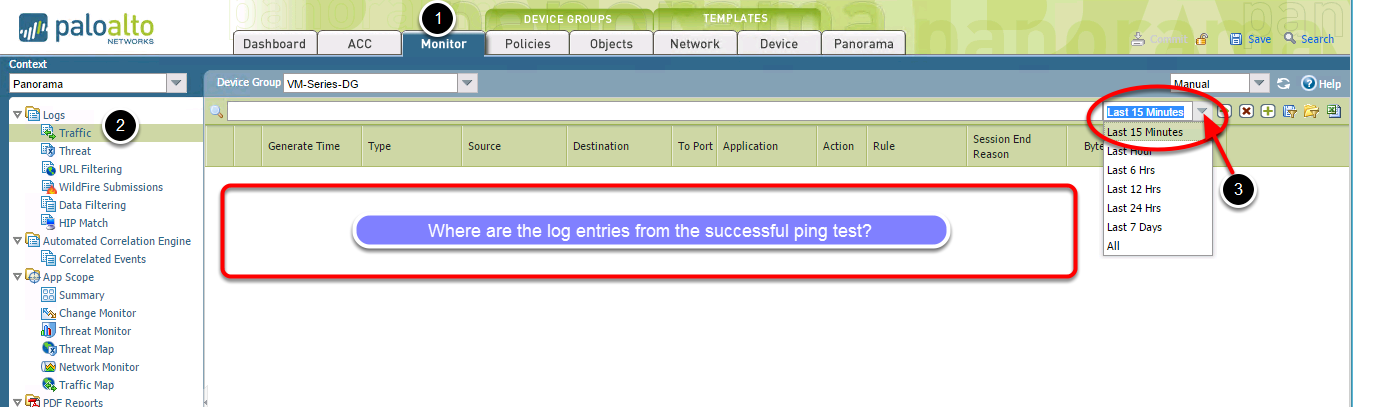

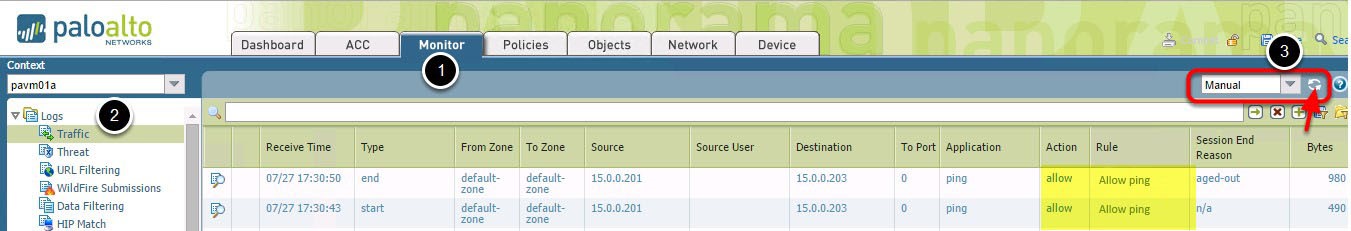

Обратите внимание, что пинг проходит успешно. Теперь проверим логи, для этого снова возвращаемся в Panorama и переходим в закладку Monitor.

Рисунок 13. Окно мониторинга событий

В панели слева выбираем опцию Traffic, задаем временной интервал «за последние 15 минут». Обратите внимание, что журнал не содержит данных, несмотря на то что команда ping отработала успешно. Это означает, что трафик не проходил через брандмауэр. Необходимо разобраться в причинах и решить эту проблему. Начнем с проверки групп динамической адресации (Dynamic Address group) на веб-сервере и сервере баз данных HR.

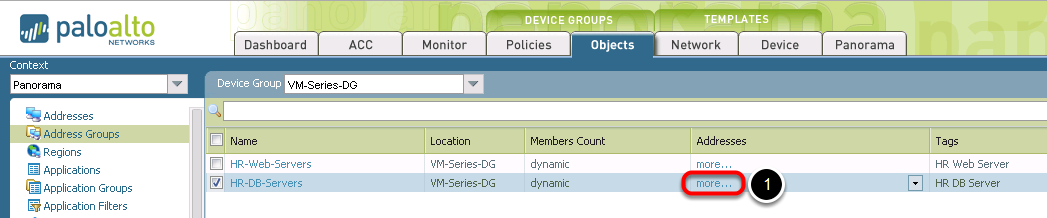

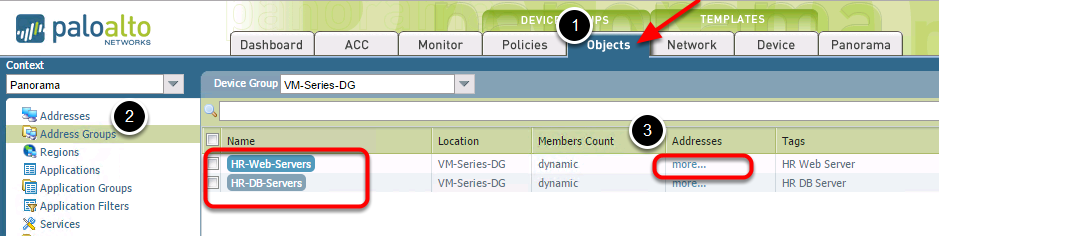

Снова обращаемся к Panorama, переходим в закладку объектов (Objects).

Рисунок 14. Проверка объектов в закладке Objects

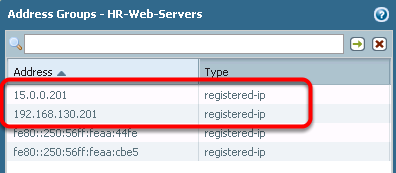

Убеждаемся, что в Address Groups группа с названием HR-Web-Servers находится на первом месте. Проверяем конфигурацию IP-адреса, для этого в поле Addresses нажимаем more.

Рисунок 15. Проверка конфигурации IPv4-адресов

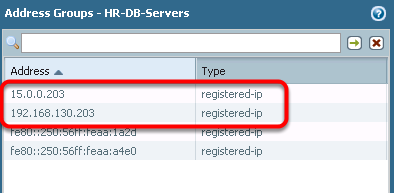

Следует убедиться, что здесь зарегистрированы два IPv4-адреса. Аналогичную проверку выполняем с группой HR-DB-Servers.

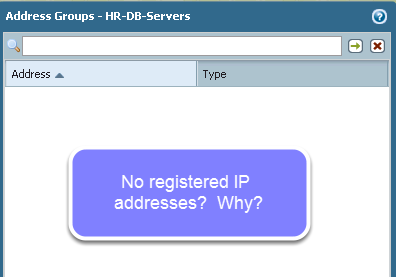

Рисунок 16. Проверка объектов в закладке Objects

На этом шаге видно, что, в отличие от первого варианта, во втором случае не зарегистрированы IP-адреса. Эту проблему следует решить.

Рисунок 17. Проверка конфигурации IPv4-адресов

Дальше выполним еще одну проверку. Для этого обратимся к веб-клиенту vSphere и проверим свойства перечисленных групп безопасности (Security Groups).

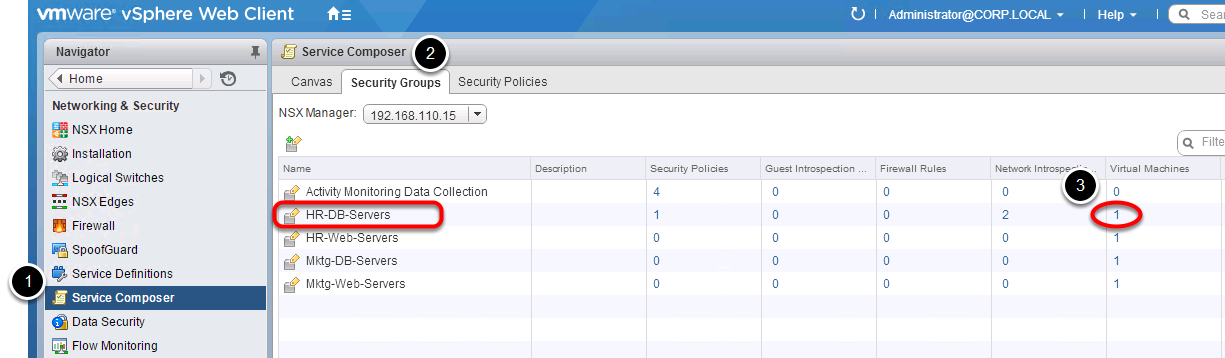

Рисунок 18. Проверка объектов Service Composer

Выбираем опцию Networking and Security, в панели слева выбираем Service Composer, переходим в закладку Security Groups. Обратите внимание на колонку виртуальных машин (Virtual Machines). Показатель виртуальной машины группы HR-Web-Servers имеет значение «1».

Кликаем по единичке и попадаем в окно, в котором отображаются VM, входящие в группу HR-Web-Servers. Здесь вы видите присутствие виртуальной машины: hr-web-01.

Рисунок 19. Свойства HR-Web-Servers

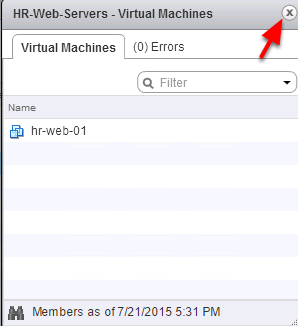

Аналогичные действия выполняем с группой безопасности HR-DB-Servers.

Рисунок 20. Проверка объектов Service Composer

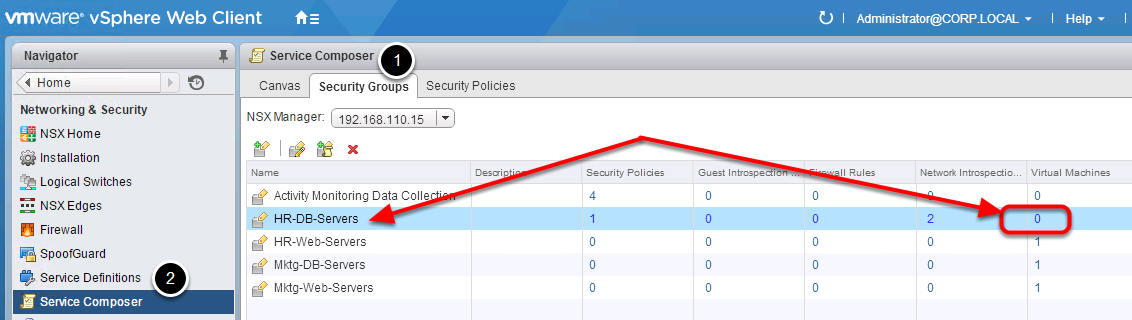

Видим, что в состав группы не входит ни одна виртуальная машина. Эту проблему нужно устранить. Для последующих изменений выбираем группу HR-DB-Servers и выполняем редактирование.

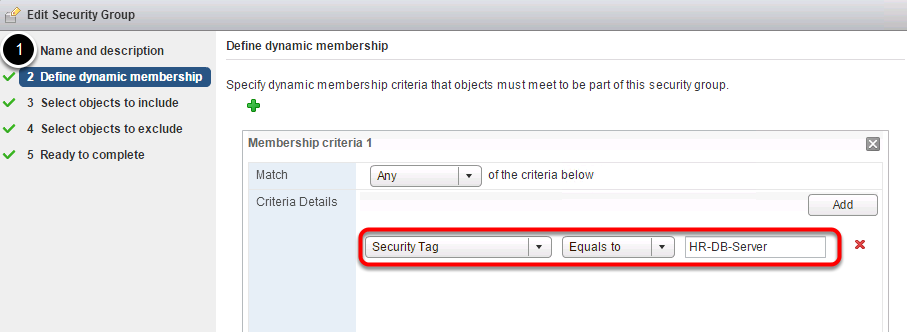

Рисунок 21. Редактирование выбранной группы

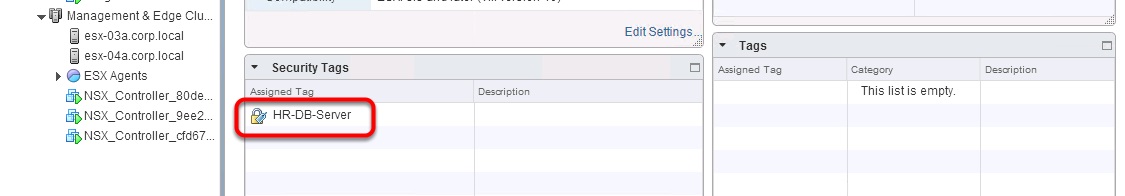

Далее переходим к пункту Define dynamic membership, обращаем внимание на Security Tag. Как видно на рисунке, значение Security Tag равно HR-DB-Server. Это верная конфигурация, поэтому здесь нет необходимости выполнять какие-либо изменения.

Рисунок 22. Обзор параметров Security Tag

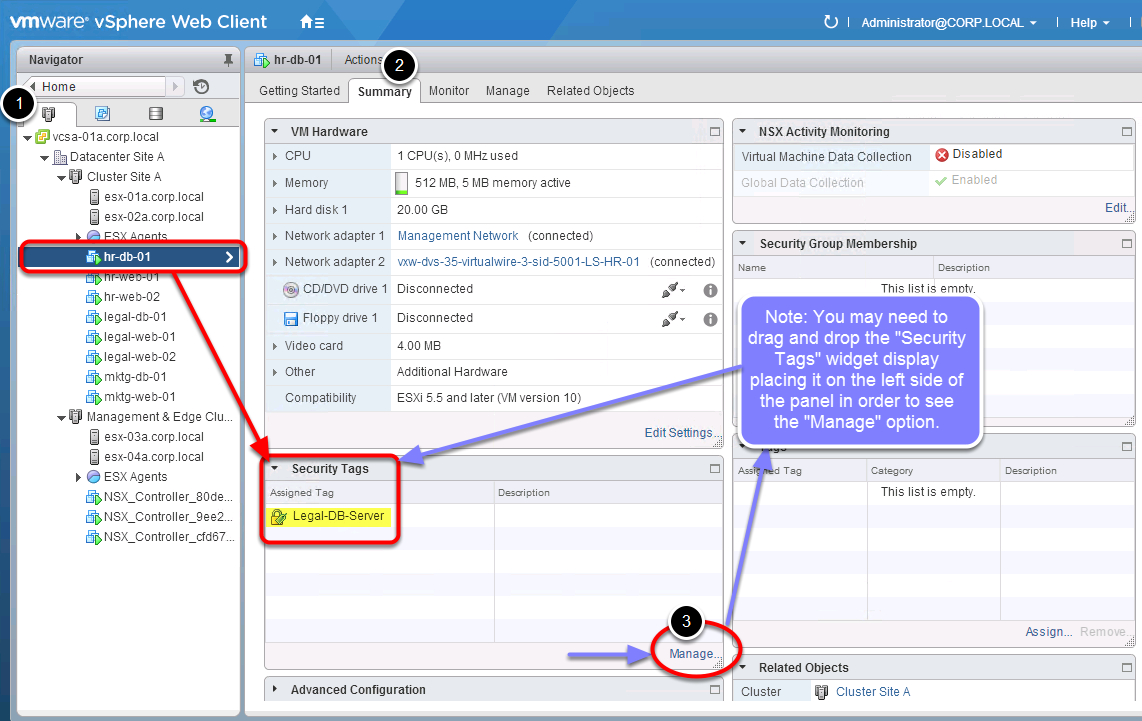

Продолжаем выполнять проверку конфигурации: для этого в vSphere Web Client используем опцию Hosts and Clusters. Нас интересуют параметры тегов безопасности (Security Tags). Выбираем Datacenter Site A, переходим к списку виртуальных машин. Выбираем объект hr-db-01.

Рисунок 23. Редактирование параметра Security Tags

Обратите внимание, что в Security Tags присутствует ошибочно заданное значение. Тег ассоциирован с VM Legal-DB-Server, а должен применяться к HR-DB-Server. Это необходимо исправить, для чего переходим в Manage, указываем корректный сервер, сохраняем изменения. После редактирования параметра результат должен быть таким, как указан на рисунке.

Рисунок 24. Редактирование параметра Security Tags

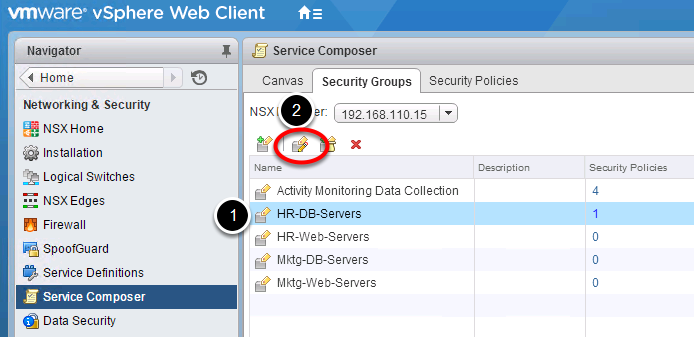

Снова обратимся к Service Composer и убедимся, что количество виртуальных машин в группе безопасности HR-DB-Servers изменилось с «0» на «1».

Рисунок 25. Проверка внесенных изменений

Подтверждение регистрации в Panorama

Снова вернемся к Panorama, перейдем в закладку объектов и выполним проверку конфигурации группы HR-DB-Servers.

Рисунок 26. Проверка объектов в Panorama

Переходим по ссылке more и проверяем, что IPv4-адреса были зарегистрированы успешно.

Рисунок 27. Проверка зарегистрированных IP-адресов

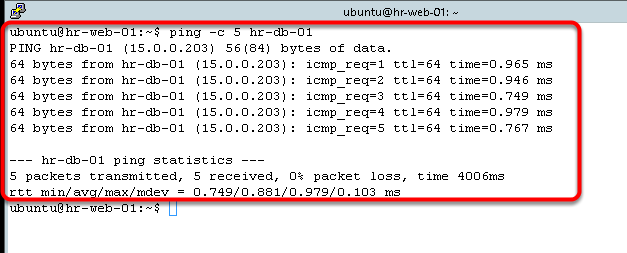

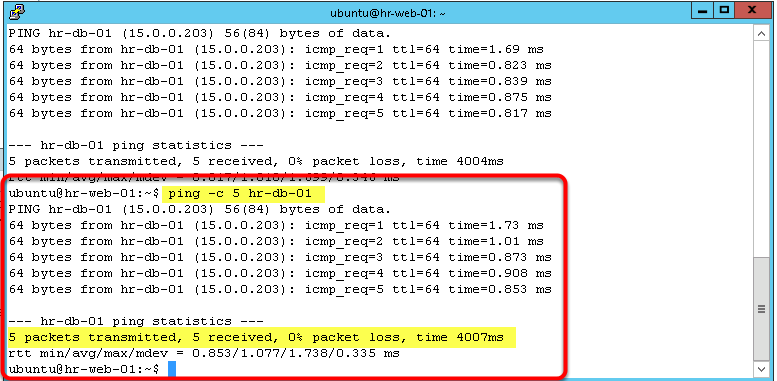

Снова генерируем трафик с HR-веб-сервера на HR-сервер базы данных, используя команду ping –c 5 hr-db-01. Как видно на рисунке, команда отрабатывает успешно.

Рисунок 28. Запуск команды ping

После успешного пинга переходим в закладку Monitor и наблюдаем, что трафик проходил через брандмауэр серии VM. Все это подтверждает, что возникшая ранее проблема была разрешена.

Рисунок 29. Обзор содержимого логов в окне мониторинга

Заключение

В этой статье мы рассмотрели практический пример, связанный с конфигурацией динамических политик безопасности и устранением обнаруженных ошибок. Следите за новыми материалами нашего блога, в них мы продолжим знакомить вас с интересными решениями, рассказывать о новостях из мира IaaS и держать в курсе последних ИТ-событий.