- Введение

- Настройка Site-to-Site IPsec VPN

- Настройка Firewall

- Настройка NAT

- Настройка DHCP

- Настройка статической маршрутизации

- Балансировка сетевой нагрузки

Введение

С помощью продукта VMware vCloud Director можно создавать общедоступные, частные и гибридные облака, а также управлять облачной инфраструктурой и облачными сервисами. Однако зачастую компания-заказчик, переводя свою ИТ-инфраструктуру в облако, получает в довесок к имеющейся функциональности ряд инструментов, обо всех возможностях которых знает не всегда. Примером может выступать VMware vShied Edge, входящий в состав VMware vCloud Director. В данной статье мы разберем основные возможности vShied Edge и способы его конфигурации через веб-консоль vCloud Director.

Для начала стоит отметить, что VMware vShield Edge — это неотъемлемая составляющая любой облачной инфраструктуры, построенной на VMware vCloud. Решение входит в состав VMware vCloud Networking & Security и также известно под названием VMware vShield . Являясь продуктом безопасности по части защиты облачных ресурсов, vShield Edge выполняет функцию сетевого шлюза. В зависимости от настраиваемых политик, vShield Edge может разрешать или запрещать определенные подключения, контролировать сессии VPN, выполнять сетевую трансляцию адресов, инспектировать данные по источникам или портам назначения, а также выполнять балансировку нагрузки.

Иными словами, VMware vShield Edge позволяет конфигурировать такие сервисы, как Stateful firewall, VPN, DHCP, NAT, Web Load Balancing и многое другое. Предлагаем рассмотреть озвученную функциональность более подробно, ссылаясь при этом на практические аспекты реализации.

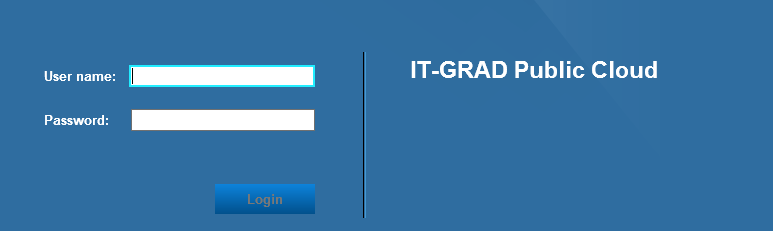

Для подключения к облаку с последующей конфигурацией vShield Edge клиент, как упоминалось ранее, использует веб-консоль vCloud Director, доступную по определенному URL. Интерфейс окна подключения выглядит следующим образом:

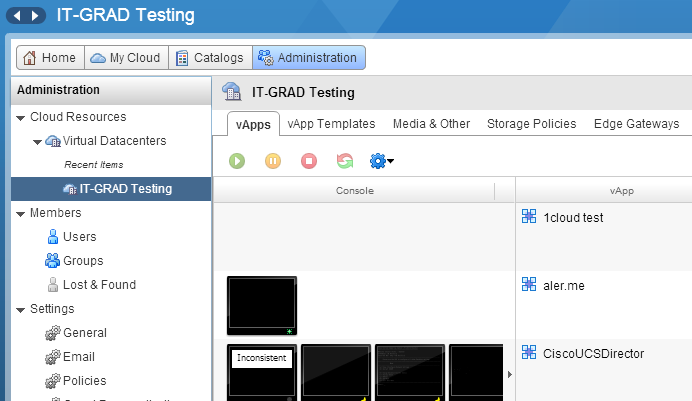

После успешной аутентификации открывается окно управления vCloud Director. Все самое интересное кроется в панели администрирования (Administration).

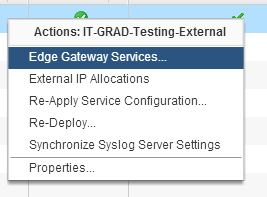

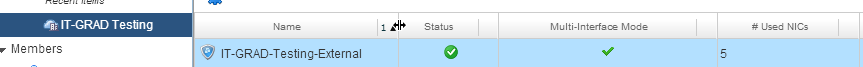

На рисунке 2 изображен виртуальный дата-центр IT-GRAD Testing, в закладке Edge Gateways которого выполняется настройка параметров виртуальных маршрутизаторов. Для доступа к параметрам конфигурации vShield Edge необходимо выполнить следующие действия:

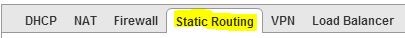

Выбрать виртуальный маршрутизатор – контекстное меню – Edge Gateway Services

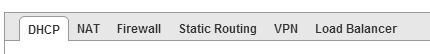

Открывшееся окно, как на рисунке 2, позволяет настраивать параметры DHCP,NAT, Firewall, Static Routing, VPN, Load Balancer.

Настройка Site-to-Site IPsec VPN

Если стоит задача объединения нескольких удаленных сайтов в единую маршрутизируемую сеть, то настало время использовать VPN-туннель. Как упоминалось ранее, VMware vShield Edge предоставляет возможность конфигурации VPN. Однако речь идет исключительно о построении IPSec Site-to-Site VPN-туннеля, который можно реализовать с другими серверами EDGE, а также другим программным обеспечением и оборудованием сторонних производителей, такими как Microsoft TMG или Cisco ASA.

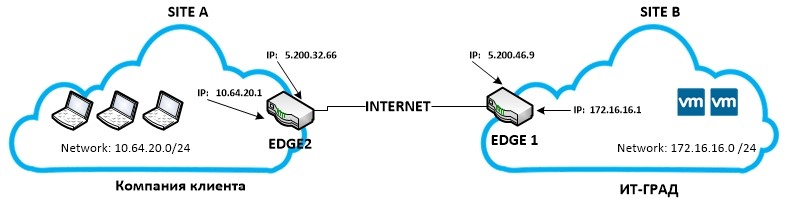

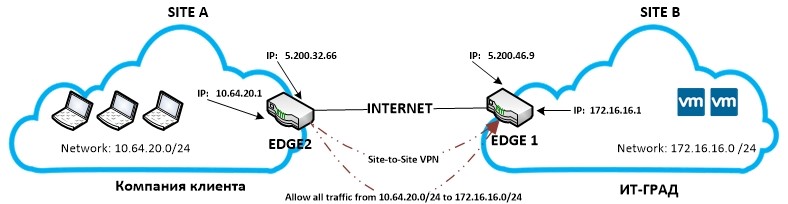

Для понимания настройки VPN в рамках VMware vShield Edge рассмотрим следующий сценарий:

Сайт А, компания клиента: использует подсеть 10.64.20.0/24

Сайт B, площадка компании ИТ-ГРАД: подсеть 172.16.16.0/24

Задача: Компании клиента необходим доступ к виртуальным машинам в облаке «ИТ-ГРАД» посредством Site-to-Site VPN. В каждом из сайтов развернут сервер VMware EDGE (EDGE 1, EDGE 2) с прямым доступом в Интернет.

Рассмотрим, как настроить VMware EDGE 2 на стороне клиента, площадка которого ассоциирована с сайтом А.

Заметка! Как упоминалось ранее, мы рассматриваем возможности настройки vShield EDGE с позиции клиента, используя веб-консоль vCloud Director, доступную при подключении к облаку IaaS-провайдера.

Важно! Вся конфигурация выполняется с помощью учетной записи, обладающей административными полномочиями.

Перейдя во вкладку администрирования (Administration), в списке слева выбираем виртуальный ЦОД (Virtual Datacenters) и переходим на вкладку Edge Gateways, как указано на рисунке 2.

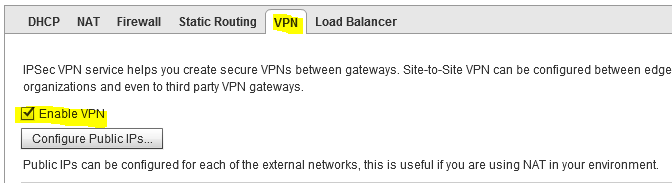

Выбрав соответствующий Edge Gateway, вызываем контекстное меню и переходим к Edge Gateway Services. В открывшемся окне на вкладке VPN выбираем опцию Enable VPN для включения поддержки VPN на EDGE.

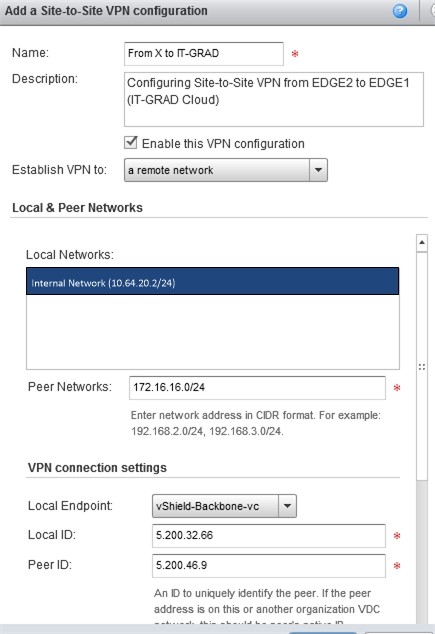

Для создания нового туннеля необходимо нажать кнопку Add, после чего откроется окно ввода параметров, как показано на рисунке 6.

В поле Name задаем желаемое имя туннеля, в поле Description — описание.

Опция Establish VPN to предлагает указать, с какой сетью будет реализовано подключение Site-to-Site VPN. Есть три возможных варианта:

- подключение к сети этой организации (a network in this organization);

- подключение к сети в другой организации (a network in another organization);

- удаленная сеть (a remote network).

Согласно сценарию, выбираем удаленную сеть (a remote network), далее переходим к определению локальной сети, которая подключена к серверу EDGE2 и для клиентов которой необходим VPN туннель. Согласно рисунку 4, локальная подсеть компании равна 10.64.20.0/24.

В поле Peer Networks указываем удаленную сеть «ИТ-ГРАД», подключенную к EDGE1 IT-GRAD, до которой со стороны компании клиента необходимо организовать VPN-туннель. Согласно рисунку 4, эта подсеть равна 172.16.16.0/24.

Если сервер EDGE2 компании клиента был бы подключен к нескольким внешним (External) сетям, то в списке Local Endpoint нужно было бы выбрать ту внешнюю сеть, через которую будет происходить подключение к EDGE 1 в облаке компании «ИТ-ГРАД».

В поле Local ID необходимо указать IP-адрес внешнего интерфейса EDGE2 компании клиента (IP = 5.200.32.66), а в поле Peer ID — внешний интерфейс EDGE1 компании «ИТ-ГРАД» (IP = 5.200.46.9).

Немаловажным пунктом при настройке Site-to-Site VPN является выбор протокола шифрования (Encryption protocol). При настройке vShield EDGE доступно три варианта: 3DES (указывается по умолчанию), AES, AES-256.

Напомним, что для обеспечения безопасного взаимодействия в частных виртуальных сетях используется набор протоколов IPSec.

IPSec позволяет осуществлять подтверждение подлинности (так называемую аутентификацию ), а также обеспечивает проверку целостности и/или шифрование IP-пакетов. Кроме всего прочего, IPsec включает в себя протоколы для защищённого обмена ключами в сети Интернет. Входящий в него протокол IKE является связующим звеном, объединяя все компоненты IPSec в работающую систему. В том числе IKE обеспечивает первоначальную аутентификацию сторон и обмен их общими ключами.

Установка и поддержка VPN-туннеля происходит в два этапа (в две фазы работы IKE).

Первая фаза IKE

IKE создает безопасный канал между двумя узлами, который называется IKE security association (IKE SA).

В первой фазе IKE работает в основном режиме (Main mode). Он состоит из трех двусторонних обменов между отправителем и получателем. Во время первого обмена согласуются алгоритмы шифрования и функции хэширования, которые будут использоваться для защиты IKE-соединения, путем сопоставления IKE SA каждого узла. Во время второго обмена используется алгоритм Деффи — Хеллмана, при этом стороны обмениваются общим секретным ключом. Также узлы проверяют идентификацию друг друга путем передачи и подтверждения последовательности псевдослучайных чисел. Во время третьего обмена по зашифрованному IP-адресу проверяется идентичность противоположной стороны.

- Mode: Main mode

- Encryption: AES/ AES 256 Preferred/ TripleDES /

- : SHA1

- Diffie-Hellman group: Group 2 (1024 bit)

- Authentication Method: Pre-shared secret

- Security Association Lifetime: 28800 seconds

Вторая фаза IKE

Во второй фазе генерируются данные ключей, узлы договариваются насчет используемой политики. Данный режим устанавливается только после первого этапа, когда все пакеты второй фазы шифруются. Правильное окончание второй фазы определяет установку туннеля завершенной.

- Mode: ESP tunnel

- Encryption: AES/ AES 256 Preferred/ TripleDES

- Integrity: SHA1

- Perfect Forward Secrecy: ON

- Diffie-Hellman group: Group 2 (1024 bit)

- Time Rekeying: ON

- Security Association Lifetime: 3600 seconds

Поле Shared Key представляет собой общий ключ, который должен быть одинаково настроен на EDGE1 и EDGE2.

При необходимости можно изменить значение MTU, чтобы избежать фрагментации пакетов из-за ограничений внешнего канала. Данный параметр определяет размер фрейма передачи блока данных на канальном уровне сети. Для Ethernet он равен 1500 байт по умолчанию.

Настройка Firewall

Программный фаервол в VMware vShield EDGE, как и любой другой, проверяет трафик и, в зависимости от заданных параметров в соответствующих правилах, блокирует либо разрешает его передачу. Порядок применения правил может быть изменен путем примитивного перетаскивания соответствующего правила мышкой в консоли vCloud Director.

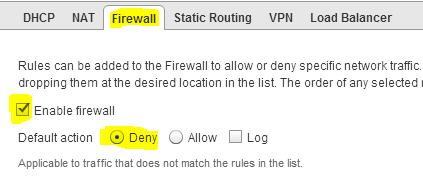

Для включения фаервола выбираем опцию Enable firewall в консоли vCloud Director, при этом действием по умолчанию выбирается запрет прохождения любого типа трафика.

Вернемся к сценарию конфигурации Site-to-Site VPN, несколько расширив рассматриваемую задачу (рисунок 8).

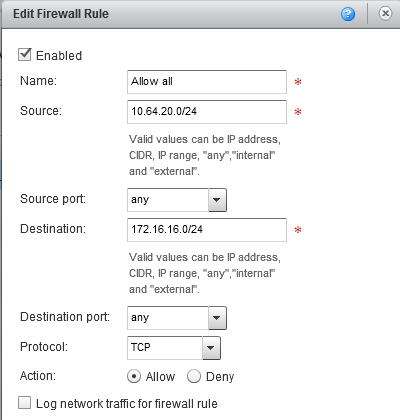

Помимо конфигурации Site-to-Site VPN между сайтами, пользователям компании клиента из подсети 10.64.20.0/24 необходимо разрешить весь трафик до виртуальных машин компании «ИТ-ГРАД». Для выполнения поставленной задачи нужно настроить фаервол, создав через консоль управления vCloud Director соответствующее правило.

На EDGE1 в настройках консоли vCloud Director -Firewall нажимаем кнопку Add для создания нового правила. В открывшемся окне, представленном на рисунке 9, задаем необходимые параметры:

Enabled (Включено) — если данный параметр отмечен галочкой, значит, правило работает и применяются все условия, удовлетворяющие его критерию. В противном случае, при снятой галочке, правило считается выключенным.

Name — имя правила. Желательно указывать понятным образом, чтобы по названию можно было понять суть назначения правила.

Source — адрес источника. Может быть указан как IP-адрес, так и диапазон адресов, в том числе допустимы значения «any», указывающие, что трафик можно ожидать отовсюду, либо «internal», «external». Возвращаясь к сценарию на рисунке 8, разрешить необходимо трафик из подсети клиента: 10.64.20.0/24 в подсеть назначения 172.16.16.0/24.

Destination — адрес назначения. Тоже может быть указан как IP-адрес, так и диапазон адресов, допустимы значения «any», «internal», «external».

Source port — в этом поле указывается порт отправителя, Destination port — порт получателя.

Protocol — поле, в котором определяется тип протокола. Например, если есть необходимость запретить ping в подсеть назначения, достаточно создать запрещающее правило, указав в поле протокол ICMP.

Action — действие правила, которое может содержать разрешение (Allow) либо запрет (Deny).

Настройка NAT

Преобразование адресов методом NAT может производиться почти любым маршрутизирующим устройством, vShield Edge не является исключением.

Суть механизма NAT состоит в замене адреса источника при прохождении пакета в одну сторону и называется Source NAT (SNAT), а также в обратной замене адреса назначения в ответном пакете, что представляет собой Destination NAT (DNAT).

Особенности Source NAT (SNAT) в vShield Edge

Принимая пакет от локального устройства, vShield Edge смотрит на IP-адрес назначения. Если он указывает на хост в Интернете, vShield Edge «на лету» выполнит подмену обратного IP-адреса пакета, заменив его на свой внешний IP, и поменяет номер порта, чтобы суметь различать ответные пакеты, адресованные разным локальным узлам. Комбинацию, нужную для обратной подстановки, vShield Edge сохраняет у себя во временной таблице NAT.

Особенности Destination NAT (DNAT) vShield Edge

DNAT в vShield используется для преобразования адреса места назначения в IP-заголовке пакета. Если пакет подпадает под критерий правила, выполняющего DNAT, то этот пакет и все последующие пакеты из этого же потока будут подвергнуты преобразованию адреса назначения и переданы на требуемое устройство, хост или сеть.

Настройка DNAT, SNAT в vShield производится путем создания правил в консоли vCloud Director. Безусловно, созданные правила можно редактировать, а в случае необходимости — удалять из общего списка правил.

Давайте рассмотрим пример, который иллюстрирует необходимость создания правила SNAT на стороне vShield Edge.

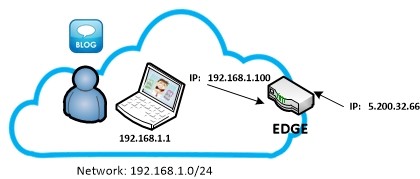

Как указано на рисунке 11, в подсети компании используется «серая» частная адресация в диапазоне 192.168.1.0/24. Пользователям данной подсети необходимо обращаться к ресурсам Интернет. Однако без настройки SNAT в текущем сценарии выполнение данных требований невозможно. Давайте рассмотрим, как создаются такие правила.

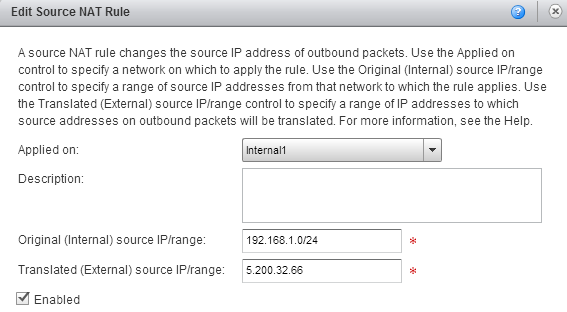

В окне настройки NAT консоли vCloud Director нажимаем кнопку Add SNAT в панели конфигурации NAT. В открывшемся окне в поле Original (Internal) source IP/range указываем внутренний адрес узла или диапазон внутренних IP-адресов, трансляцию которых должен выполнить vShield EDGE.

А в поле Translated (External) source IP/range указываем IP-адрес vShield EDGE, который будет использоваться при трансляции адресов. То есть все запросы, приходящие из подсети 192.168.1.0, будут выполняться от имени vShield EDGE с IP-адресом 5.200.32.66.

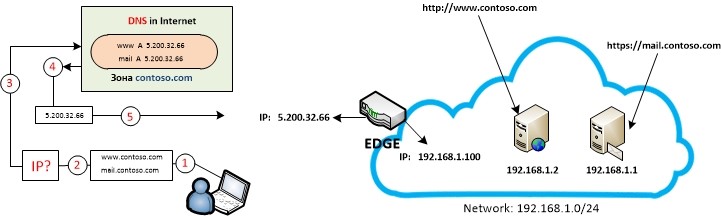

И еще один пример, в котором возникает необходимость настройки DNAT. Обратимся к рисунку 13.

В данном сценарии в облаке компании присутствуют два узла: почтовый сервер с IP-адресом 192.168.1.1 и веб-сервер с IP-адресом 192.168.1.2. Доступ к этим серверам должен быть обеспечен извне. Поскольку адресация «частная», запросы извне можно реализовать посредством настройки DNAT. Процедура сравнима с созданием правил публикации серверов для обеспечения видимости ресурсов по определенным типам протоколов извне. Давайте рассмотрим пример создания правила DNAT в vShield EDGE.

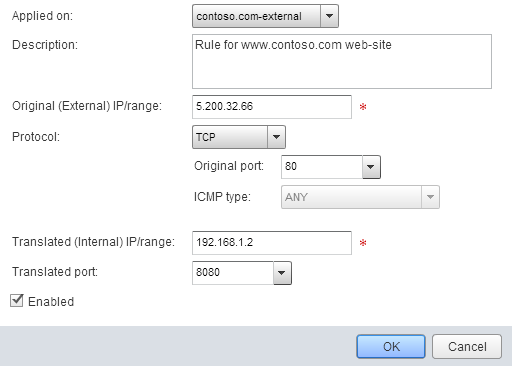

В панели конфигурации NAT нажимаем кнопку Add DNAT, в открывшемся окне заполняем необходимые поля:

При обращении к сайту http://www.contoso.com из Интернета данное имя за счет DNS преобразуется во внешний IP-адрес EDGE:5.200.32.66. Однако через EDGE запросы далее должны быть перенаправлены на веб-сервер с IP-адресом 192.168.1.2, используя 80 порт. Именно поэтому в поле Original (External) IP/range указываем IP-адрес EDGE 5.200.32.66 и в поле Original port: 80. Далее в Translated (Internal) IP/range указываем IP-адрес веб-сервера 192.168.1.2. В нашем примере веб-сервер использует порт 8080, что отличает данное значение от значения Original port. Поэтому в поле Translated port указываем параметр 8080.

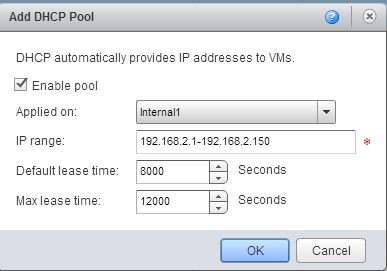

Настройка DHCP

Протокол динамической конфигурации узлов, функциональность которого интегрирована в vShield EDGE, позволяет автоматизировать механизм назначения IP-адресов виртуальным машинам, подключенным к сетям виртуальной организации. Через консоль vCloud Director можно конфигурировать и управлять диапазонами IP-адресов, а также определять параметры сроков выдачи IP-адреса в аренду.

Служба DHCP в значительной степени упрощает процесс назначения IP-адресов, минимизируя при этом административные издержки и ошибки, которые зачастую допускаются при статической конфигурации. В консоли DHCP существует возможность создания так называемого пула адресов, который представляет собой контейнер c хранящимися в нем IP-адресами для выдачи виртуальным машинам. Пул имеет начальное и конечное значение, определяя возможное количество доступных для выдачи адресов. Стоит отметить, что IP-адреса выдаются в «аренду» на определенный срок. В настройках vShield EDGE есть два параметра: время аренды по умолчанию (Default lease time), равное 3600 секундам, и максимальное время аренды (Max lease time), исчисляемое так же в секундах, равное по умолчанию 7200 секундам. Если IP-адрес был выдан в аренду виртуальной машине, он не может быть назначен другому узлу до тех пор, пока срок аренды не истечет. Адрес, выданный в аренду, считается занятым и снова становится свободным для выдачи тогда, когда срок аренды истекает.

В консоли управления DHCP (рисунок 15), доступной через vCloud Director, имеются следующие возможности:

Add (создание пула адресов), Edit (редактирование пула адресов), Delete (удаление выбранного пула адресов).

Рисунок 15. Пример возможных действий конфигурации DHCP

Давайте рассмотрим пример создания в vShield EDGE нового пула адресов 192.168.2.1 — 192.168.2.150, что позволит виртуальным машинам, подключенным к сети Internal1, получать IP-адреса из данного диапазона.

Рисунок 16. Пример создания нового пула адресов

Для этого в консоли vCloud Director - Administration - Edge Gateways - Edge Gateways Services -DHCP выбираем кнопку Add (добавить). В открывшемся окне указываем, что пул будет активным, включив опцию Enable pool. В поле Applied on выбираем внутренний интерфейс Internal1, а в качестве диапазона адресов IP range указываем подсеть 192.168.2.1 — 192.168.2.150. Время аренды по умолчанию и максимальное время аренды можно оставить как есть либо поменять на иные значения.

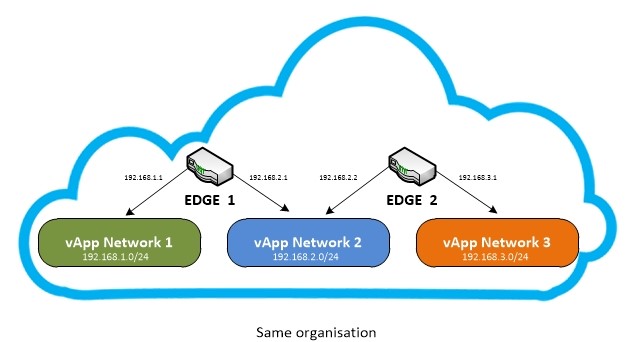

Настройка статической маршрутизации

В vShield Edge существует возможность создания статических маршрутов, то есть таких маршрутов, которые указываются в явном виде при конфигурации. Вся маршрутизация при этом происходит без участия каких-либо протоколов маршрутизации. Добавление статических маршрутов определяет правило следования трафика из одной сети в другую. При этом не стоит забывать о правилах фаервола, которые могут запрещать прохождение определенного типа трафика.

В vCloud Director существует возможность создания двух типов статических маршрутов:

- из одной vApp сети в другую vApp сеть одной организации;

- из одной vApp сети в другую vApp сеть разных организаций.

Важно! Сервис статической маршрутизации должен быть включен на уровне сети организации.

Рисунок 17. Пример сценария настройки статической маршрутизации

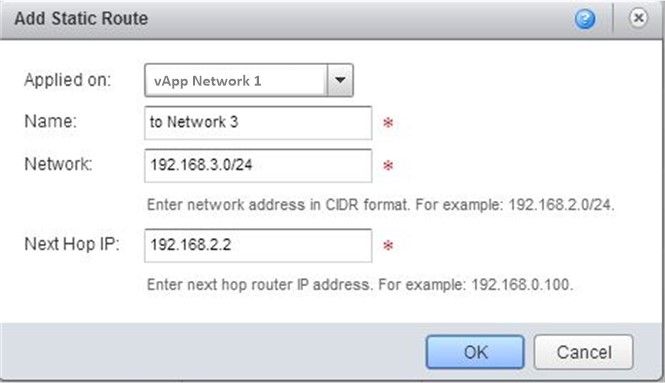

Рассмотрим сценарий, представленный на рисунке 17. В vShield EDGE1 необходимо создать статический маршрут для следования трафика из сети vApp Network1 в сеть vApp Network3 одной и той же организации. Для этого используем консоль vCloud Director -Administration -Edge Gateways -Edge Gateway Services -Static Routing.

Замечание! Статические маршруты так же можно добавлять, редактировать и удалять.

Для создания нового маршрута выбираем Add, в открывшемся окне Add Static Route (Добавление статического маршрута) вводим следующие значения:

Рисунок 18. Добавление статического маршрута

В поле Applied on указываем подсеть vApp Network1, поскольку все запросы, идущие из этой подсети в подсеть vApp Network 3, должны перенаправляться через vShield EDGE1. Соответственно, сеть назначения, куда будет следовать трафик, указывается в поле Network. В нашем примере это подсеть vApp Network3, равная 192.168.3.0/24. В поле Next Hop IP указываем IP-адрес маршрутизатора vShield EDGE2, интерфейс которого «смотрит» в подсеть vApp Network2.

Балансировка сетевой нагрузки

В vShield EDGE реализована возможность настройки балансировки нагрузки, что представляет собой метод распределения запросов между несколькими сетевыми устройствами с целью оптимизации использования ресурсов, сокращения времени отклика при обращении к ресурсу, а также обеспечения резервирования. В консоли vCloud Director при настройке балансировки сетевой нагрузки (Load Balancer) создается так называемый пул (Pool), который представляет собой конструкцию, используемую для эффективного и гибкого управления участвующими экземплярами. Пул позволяет управлять его участниками, проводить мониторинг «состояния здоровья», а также использовать различные методы распределения сетевой нагрузки.

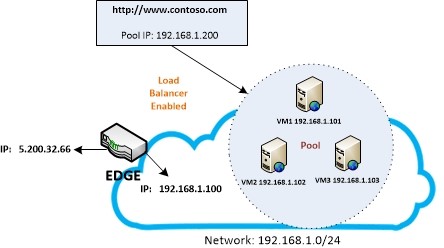

Рисунок 19. Пример сценария балансировки сетевой нагрузки между веб-серверами

Рассмотрим сценарий по настройке Load Balancer в vShield EDGE. В облаке хостинг-провайдера имеются три виртуальные машины, выполняющие роль веб-сервера, на каждой из которых содержится контент сайта www.contoso.com. Виртуальные машины располагаются в подсети 192.168.1.0, как указано на рисунке 19. К сайту обращается огромное количество клиентов. Необходимо, чтобы все запросы распределялись между имеющимися серверами, а в случае выхода какого-либо узла из строя это не отразилось бы на доступности ресурса. Для организации такого сценария необходимо выполнить настройку балансировки нагрузки по HTTP-трафику. Давайте рассмотрим, как это выполнить: vCloud Director -Administration -Edge Gateways -Edge Gateway Services -Load Balancer -Pool Servers.

Необходимо создать пул, который еще называют кластером. В состав пула войдут три виртуальные машины, между которыми будет реализована балансировка сетевой нагрузки.

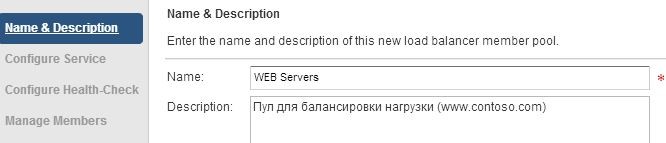

В поле Name&Description мастера конфигурации необходимо задать имя пула и его описание.

Рисунок 20. Задание параметра Name&Description при конфигурации Load Balancer

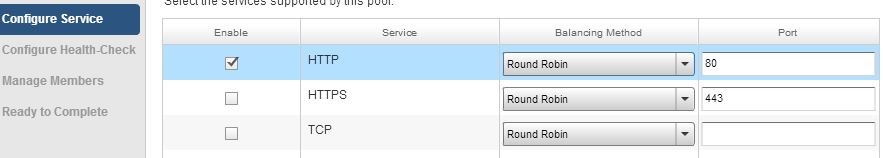

В Configure Service (Настройка сервиса) необходимо указать протокол, который будет использоваться для балансировки нагрузки определенного типа трафика, и выбрать метод балансировки, который определяется использованием соответствующего алгоритма.

В vShield EDGE поддерживаются следующие алгоритмы балансировки:

- IP Hash — выбор сервера происходит на основе хэш IP-адреса источника каждого пакета.

- Round robin — каждый сервер используется в свою очередь в зависимости от установленного веса.

- URL — левая часть URI (перед знаком вопроса) хешируется и делится на общее количество серверов в пуле. Результат и определяет, какой сервер получит запрос. Применимо только к балансировке нагрузки HTTP.

- Least Connected — новые соединения передаются на сервер с наименьшим количеством соединений.

Рисунок 21. Настройка сервисов в vShield EDGE Load Balancer

Поскольку в сценарии используется обращение к ресурсу посредством HTTP-запросов, в качестве сервиса укажем HTTP, в качестве метода балансировки оставим предлагаемый по умолчанию алгоритм Round Robin, а в качестве порта — значение по умолчанию, равное 80.

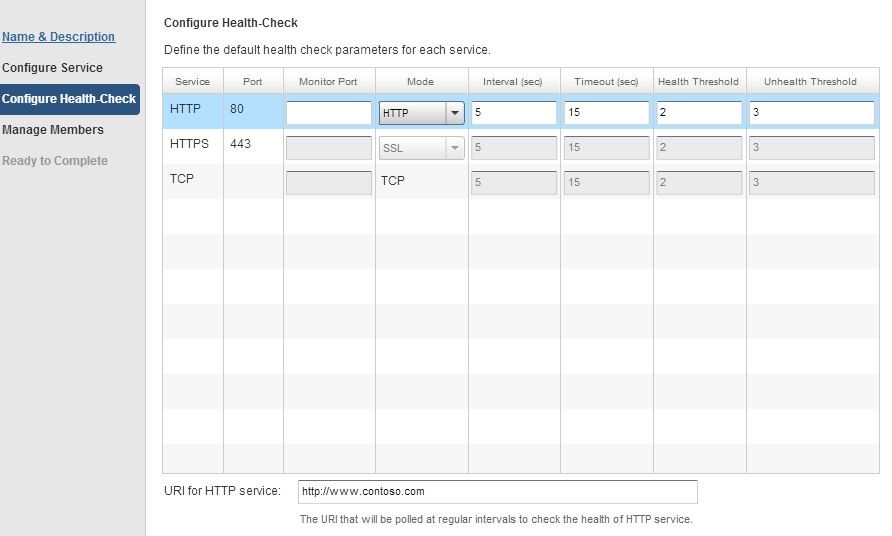

Следующий шаг конфигурации предлагает вариант настройки мониторинга «состояния здоровья».

Рисунок 22. Настройка мониторинга состояния здоровья

Необходимо указать параметры для каждого настраиваемого сервиса. В данном примере используется проверка доступности ресурса по протоколу HTTP со стандартным портом обращения 80. Через интервал в 5 секунд будет выполняться обращение к http://www.contoso.com. Допустимое время ответа при этом равно 15 секундам (поле Timeout (sec)). Если в течение двух попыток (Health Threshold) получен ответ от источника, то сервис «здоров». Если же при отправке запроса к сервису в количестве трех раз не получен ответ, присваивается статус «сервис не здоров».

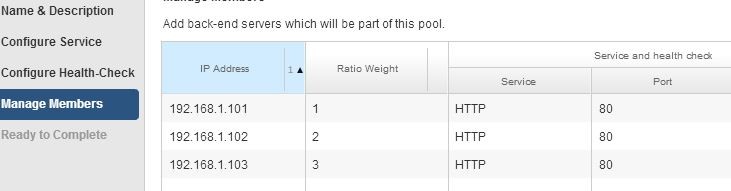

В окне управления участниками (Manage Members) необходимо добавить виртуальные машины, выполняющие роль веб-сервера. Согласно рассматриваемому сценарию, это виртуальные станции VM1, VM2, VM3. Нажимаем кнопку Add и добавляем виртуалки, указав при этом вес каждой машины. Напомним, что в случае выбора метода Round Robin балансировка сетевой нагрузки будет проходить в зависимости от установленного веса.

Рисунок 23. Настройка узлов «участников» в Load Balancer

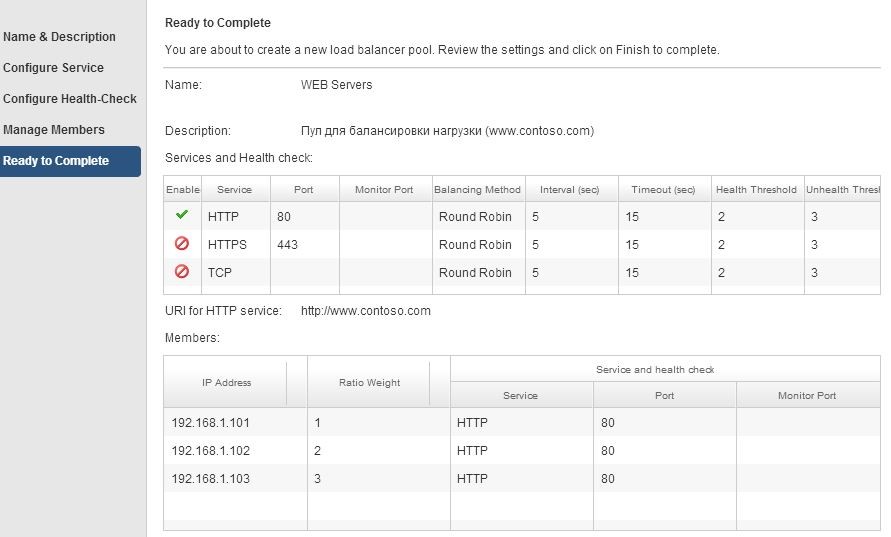

После успешного прохождения всех шагов мастер конфигурации предлагает завершить настройку. В окне Ready to Complete (готовность к завершению) можно еще раз пробежаться по настраиваемым значениям. Нажимаем кнопку Finish для завершения работы мастера.

Рисунок 24. Окно завершения работы мастера при конфигурации Load Balancer