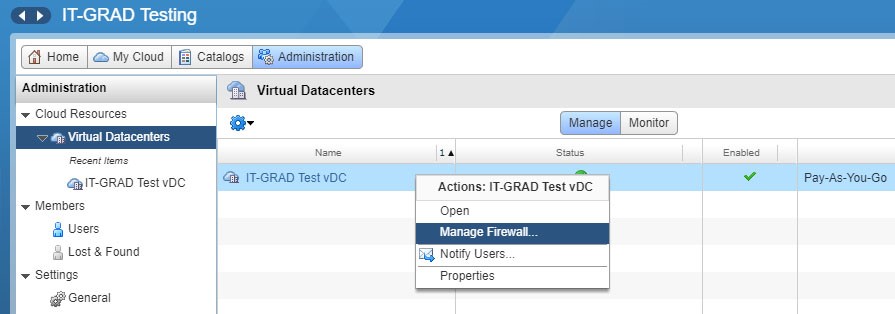

Использование опции Manage Firewall для управления DFW

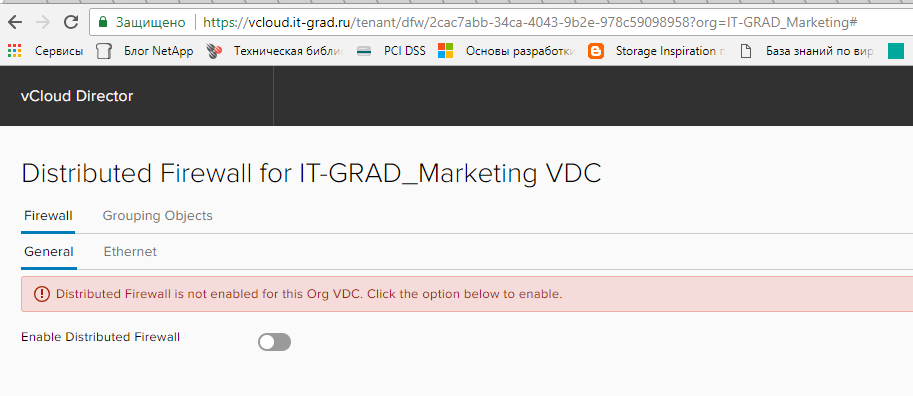

Если кликнуть по ссылке Manage Firewall в свойствах виртуального ЦОД, откроется окно управления DFW, которое выглядит так:

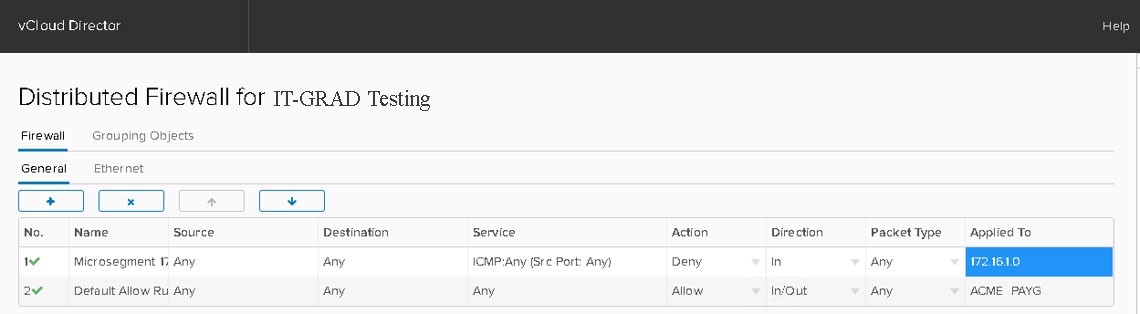

Окно управления Distributed Firewall

Как сказано в официальной документации, Distributed Firewall представляет собой брандмауэр, реализованный на уровне ядра гипервизора, который обеспечивает контроль сети и виртуализированных нагрузок. Здесь можно создавать политики на основе объектов VMware vCenter, таких как дата-центры, кластеры, виртуальные машины, используя в том числе комбинации из IP-адреса или наборов IP-адресов, VLAN, VXLAN, групп безопасности, включая объекты Active Directory. Правила брандмауэра работают на уровне отдельно взятой виртуальной машины и не зависят от сетевой топологи, что обеспечивает постоянный контроль доступа, даже когда ВМ переходит в режим работы vMotion. Такая «нативность» с гипервизором дает файерволу большие преимущества, поскольку обеспечивается максимальная пропускная способность и более высокая консолидация рабочих нагрузок на физических серверах. Кроме того, файервол поддерживает масштабируемую архитектуру, благодаря чему при добавлении в ЦОД новых узлов автоматически увеличивается пропускная способность брандмауэра.

Сравнение брандмауэров

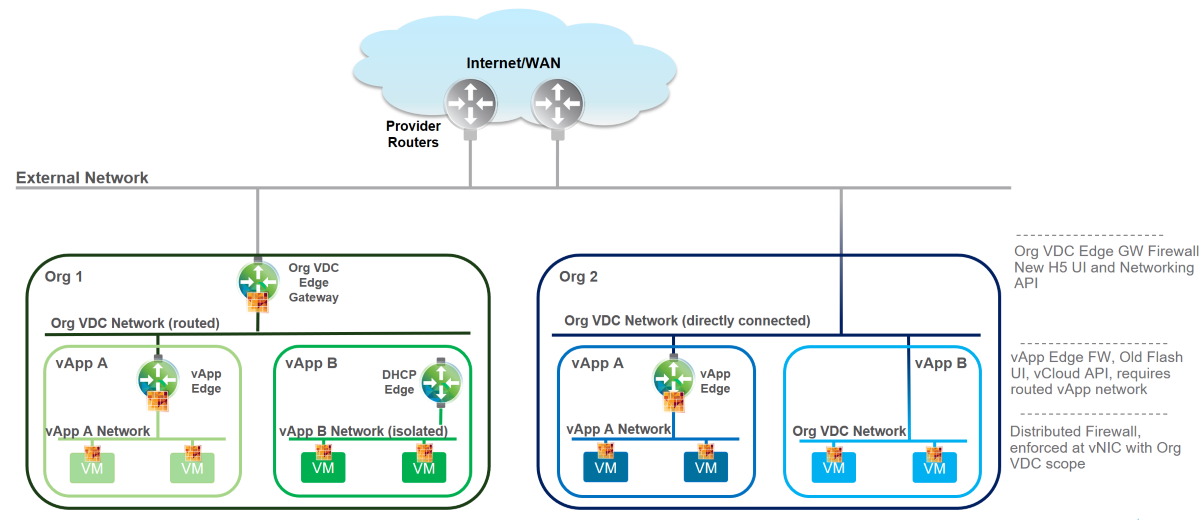

Отметим, что в vCloud Director 8.20 можно работать с пограничным шлюзом (Edge gateway) и распределенным (Distributed) файерволом. Чтобы уловить разницу между ними, рассмотрим отдельные примеры.

Пример с несколькими Org vDC

Пограничный шлюз на уровне Org vDC

На рисунке выше показаны два Org vDC с разной сетевой топологией. Org vDC 1 использует Org vDC Edge Gateway, который, помимо функции файервола, выполняет другие сетевые службы (балансировка нагрузки, VPN, NAT, маршрутизация и т. д.). Обратите внимание, что на этом уровне брандмауэр отслеживает только те пакеты, которые маршрутизируются через пограничный шлюз.

Пограничный шлюз на уровне vApp

Спустившись на уровень ниже, мы видим контейнеры vApps с vApp Edges. Они отвечают за маршрутизацию, межсетевое экранирование и NAT между маршрутизируемой сетью vApp и сетью Org vDC.

Распределенный файервол

Распределенный файервол же работает на уровне vNIC виртуальных машин. Это означает, что здесь реализуется проверка входящего/исходящего трафика ВМ и нет зависимости от топологии сети.

Особенности прав доступа в Distributed Firewall

В vCloud Director 8.20 появились новые права доступа, связанные с распределенным файерволом:

- управление распределенным брандмауэром;

- настройка правил распределенного брандмауэра;

- просмотр правил распределенного брандмауэра;

- включение/выключение распределенного брандмауэра.

Последнее право по умолчанию распространяется на системных администраторов, при этом провайдер облачных услуг контролирует, кому из клиентов разрешать использовать DFW. С учетом этих возможностей распределенный файервол может предоставляться как услуга с добавленной стоимостью. Поставщик выборочно включает DFW для отдельных Org vDC, после чего клиент самостоятельно настраивает и работает с брандмауэром.

Как создать новое правило в DFW

Прежде чем использовать портал vCloud Director для работы с распределенным файерволом, необходимо активировать (включить) распределенный брандмауэр на уровне организации виртуального ЦОД.

Окно включения Distributed Firewall

Важный момент! Правила, создаваемые в DFW, по умолчанию применяются к виртуальному ЦОД организации.

Обзор свойств правила

В поле Applied To можно изменять критерии применимости. При этом в свойствах правила может присутствовать несколько объектов, что позволяет сократить общее количество создаваемых правил. Например, если необходимо разрешить трафик http в сети internal1, internal2, internal3, достаточно создать одно правило, в котором будут определены рассматриваемые сети, вместо создания трех отдельных строк.

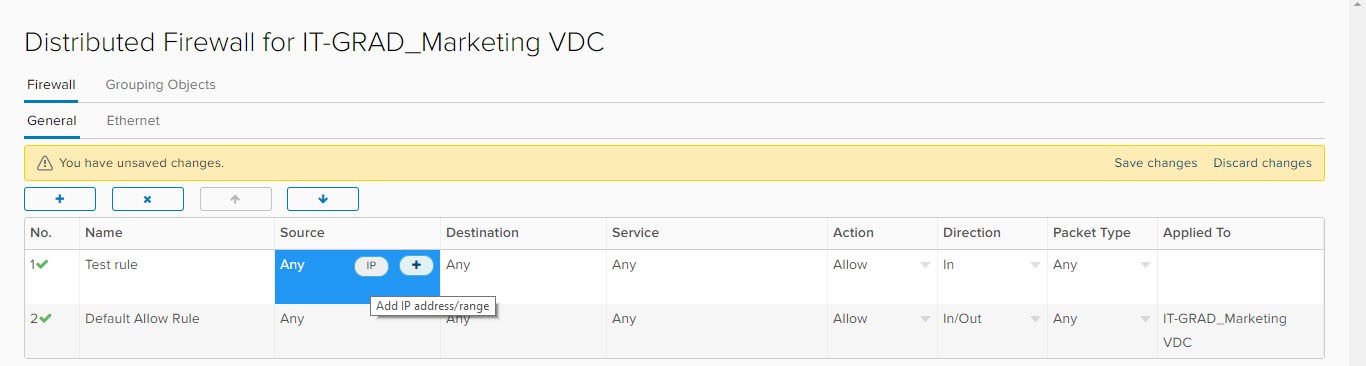

Создаем новое правило. Для этого открываем vCloud Director, кликаем по Org vDC, в контекстном меню выбираем Manage Firewall – открывается отдельное окно распределенного брандмауэра.

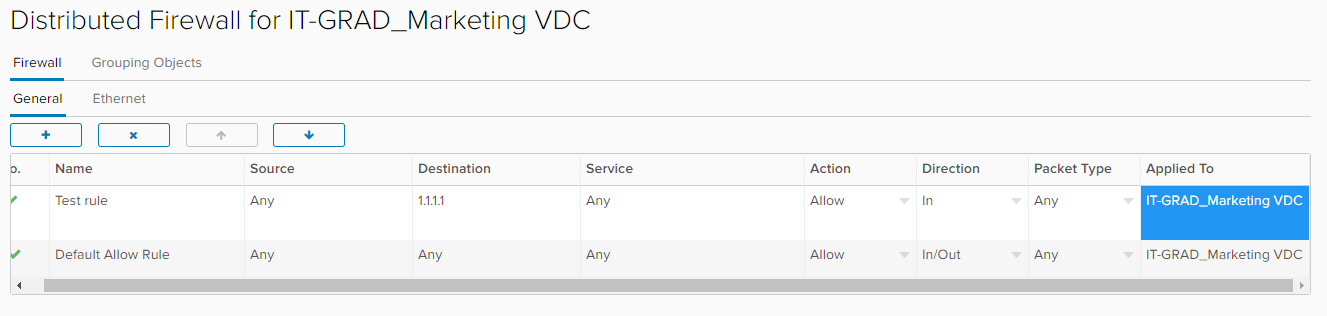

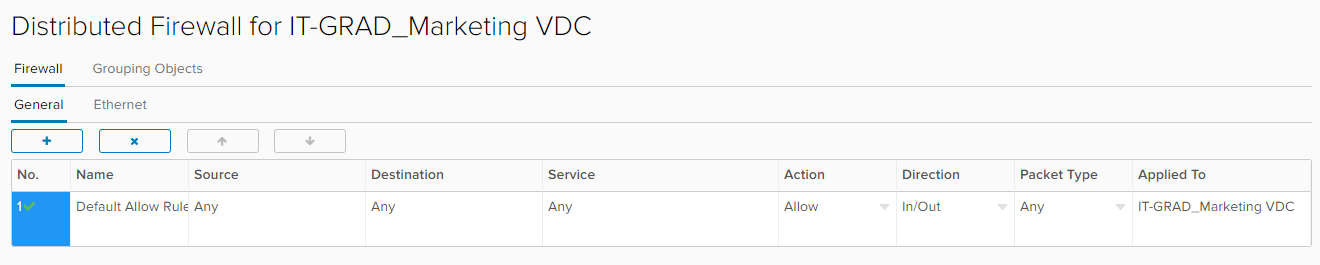

Пример Default Allow Rule, созданного по умолчанию

Далее необходимо определиться с типом правила. Обратите внимание, что на закладке General можно создавать правила Layer 3, а на закладке Ethernet – правила Layer 2. Чтобы добавить правило на уровень ниже существующего, щелкните по строке правила, а затем нажмите кнопку «+». Новая строка появится ниже выбранного правила. Если же на странице Distributed Firewall присутствует единственное правило, созданное по умолчанию (Default Allow Rule), любое вновь создаваемое правило будет размещаться на уровень выше.

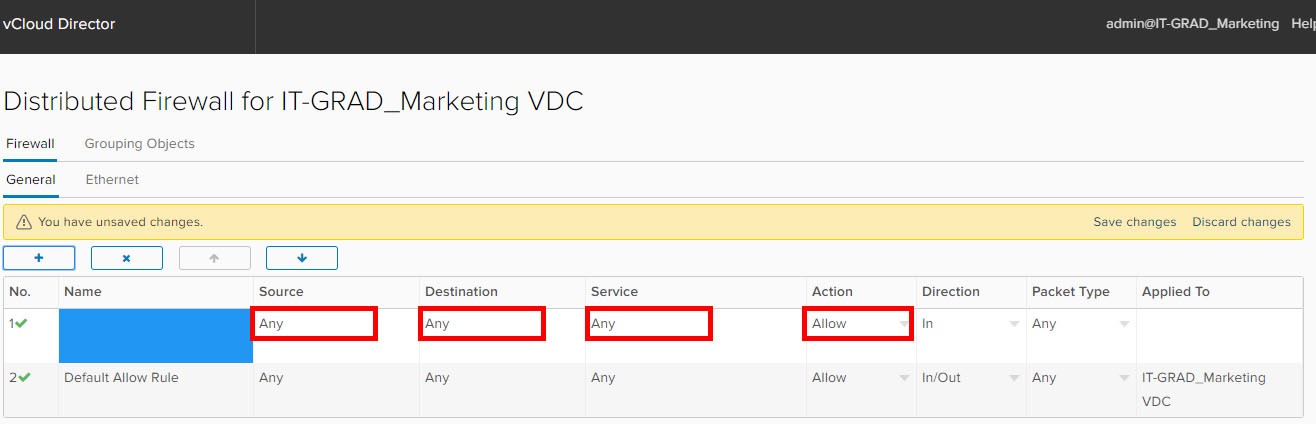

Пример создания нового правила

Строка любого правила содержит поля Source, Destination и Service, в которых при создании автоматически прописывается значение Any, а само правило определяет разрешающее действие. Эти значения можно изменить при необходимости. Обратите внимание, что правило содержит поле Name, которое не должно быть пустым. В ячейках Source и Destination указываются отдельно взятые IP-адреса, IP-диапазоны или значения в формате CIDR.

Пример редактирования полей правила

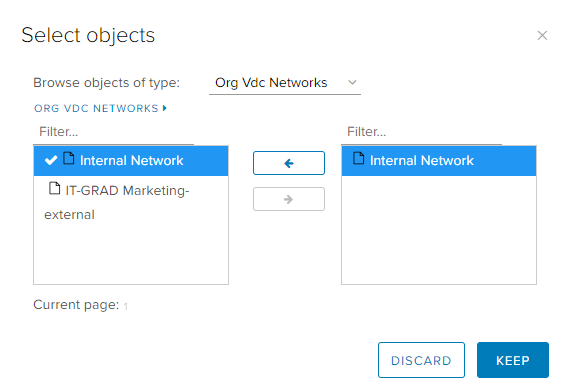

Кликнув по значку «+» в ячейке Source или Destination, можно добавить новый объект – сеть организации vDC, виртуальную машину, указать IP-диапазон, а также использовать фильтры.

Пример выбора объектов в свойствах правила DFW

Изменения, вносимые в правилах DFW, необходимо сохранять. Для этого используется кнопка Save changes.

![]()

Заключение

В этой статье мы познакомились с особенностями работы распределенного брандмауэра, обозначили разницу между Edge Gateway и Distributed Firewall, а также научились создавать правила. Следите за новыми материалами первого блога о корпоративном IaaS. В следующей статье расскажем о порядке применения правил, рассмотрев конкретные кейсы, и научимся вносить изменения в уже существующую конфигурацию.